Einstellungen

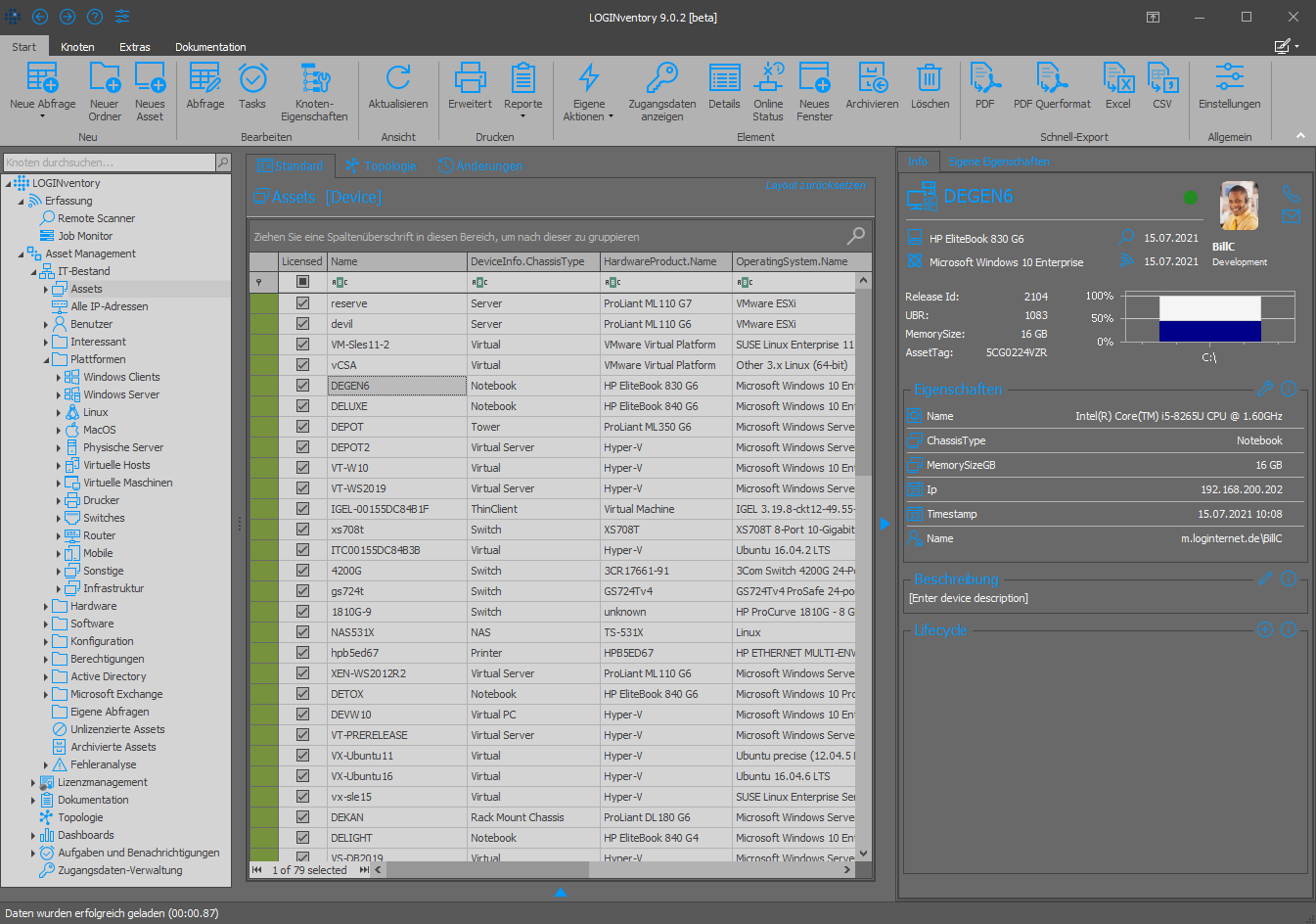

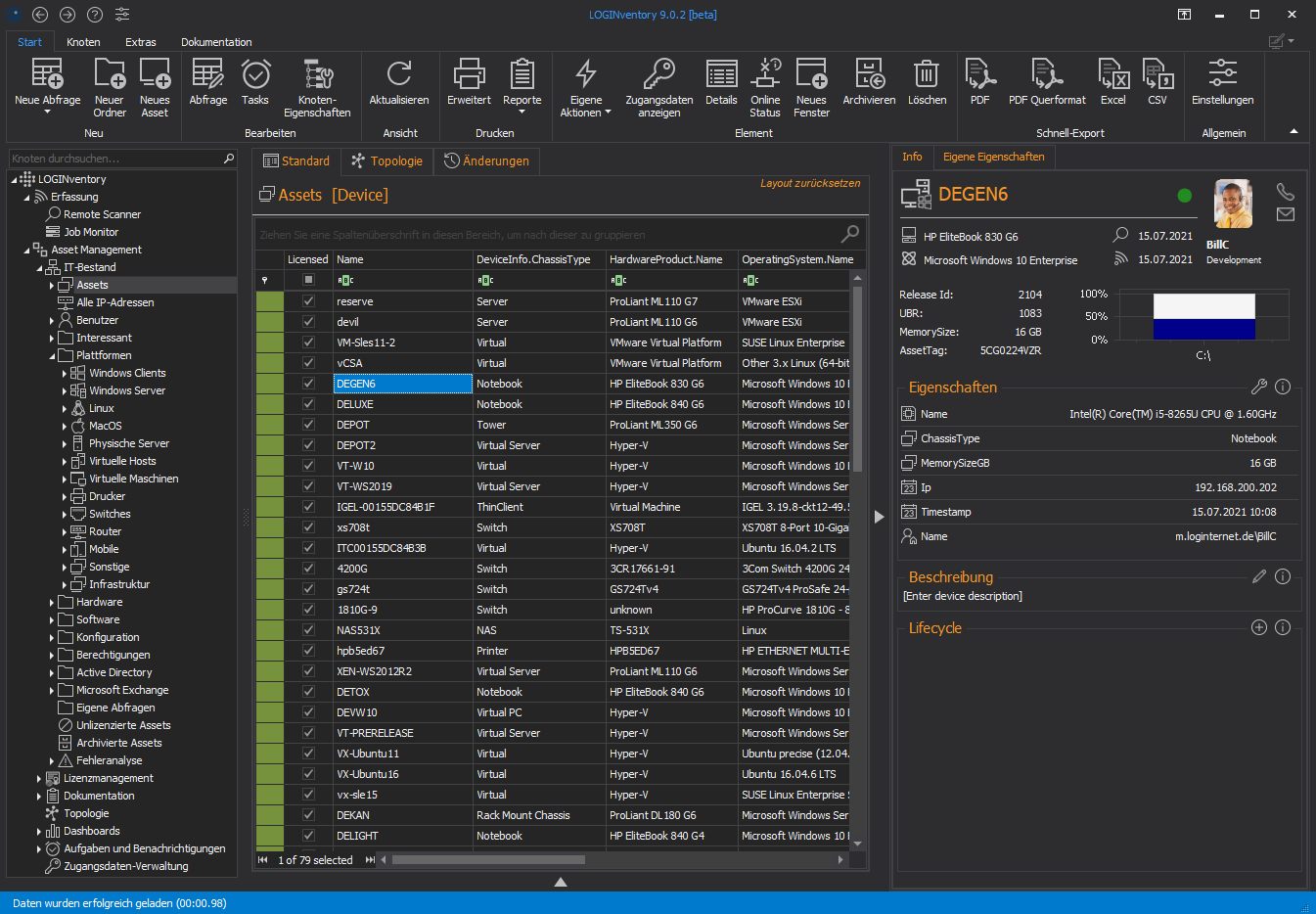

Die Einstellungen können über das Ribbon-Menü Start aufgerufen werden und bieten die Möglichkeit, das Verhalten von LOGINventory nach eigenen Wünschen anzupassen.

Info

Je nachdem, welche Komponenten von LOGINventory installiert worden sind, und mit welchen Rechten die Anwendung gestartet wird, bieten sich unterschiedliche Einstellungsmöglichkeiten für das Allgemeine Verhalten, das Asset Management und die Erfassung.

LOGINventory-Einstellungen

Achtung

Falls Sie die portable Version von LOGINventory verwenden, sind nicht alle Einstellungen verfügbar, sondern nur die benutzerbezogenen!

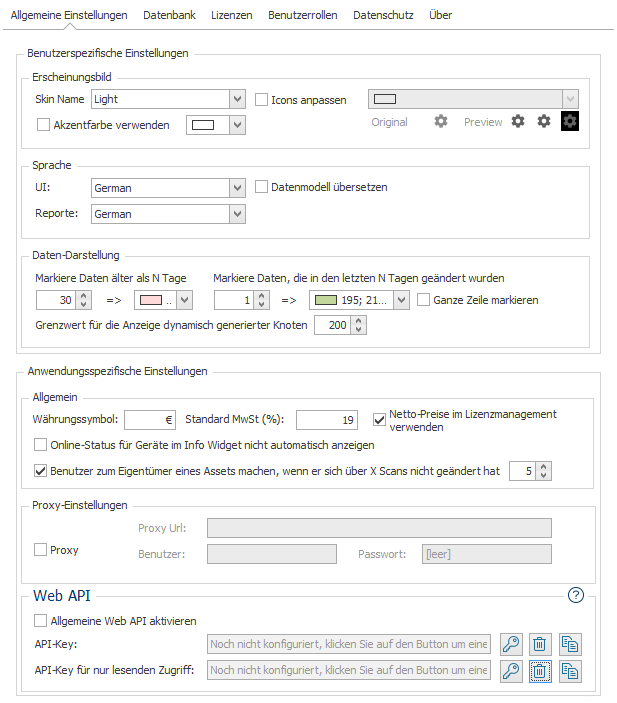

Allgemeine Einstellungen

Benutzerspezifische Einstellungen

Diese Einstellungen sind User-spezifisch, d.h. jeder Nutzer von LOGINventory kann hier eigene Einstellungen vornehmen.

Erscheinungsbild

Für LOGINventory können verschiedene Themes verwendet werden. So wird unter anderem ein Dark-Mode unterstützt, bei dem der Hintergrund dunkel und die Icons und Schrift heller sind. Für jedes Theme lassen sich auch die Icon-Farbe und Akzent-Farbe (findet Verwendung in Überschriften) setzen. Die Schriftfarbe wird automatisch durch das Theme bestimmt.

Info

Das Theme "Light" ohne Anpassung der Icons oder Akzent-Farbe entspricht den Standard-Einstellungen.

Achtung

Damit nach der Änderung des Themes alle Icons in der neuen Theme-Farbe erscheinen, kann es notwendig sein die Applikation neu zu starten.

Light:

Colorful:

Gray:

Dark:

Sprache

Bei der Einstellung der Sprache der Benutzeroberfläche kann zwischen Deutsch und Englisch gewählt werden.

Für die Berichte können eigene Spracheinstellungen vorgenommen werden. Die Berichte für die ausgewählte Sprache sind dann im Ribbon-Menü beim Anwenden von Reporten verfügbar.

Eine Übersetzung des Datenmodells ist möglich. So heißt dann beispielsweise die Tabelle Operatingsystem nach einer Übersetzung Betriebssystem.

Daten-Darstellung

Um in Detailansichten Daten zu markieren, können „neu gescannte Daten“ und „nicht mehr aktuelle Werte“ durch bestimmte Farben gekennzeichnet werden. Als Referenzdatum gilt der Modified-Zeitstempel des Datensatzes.

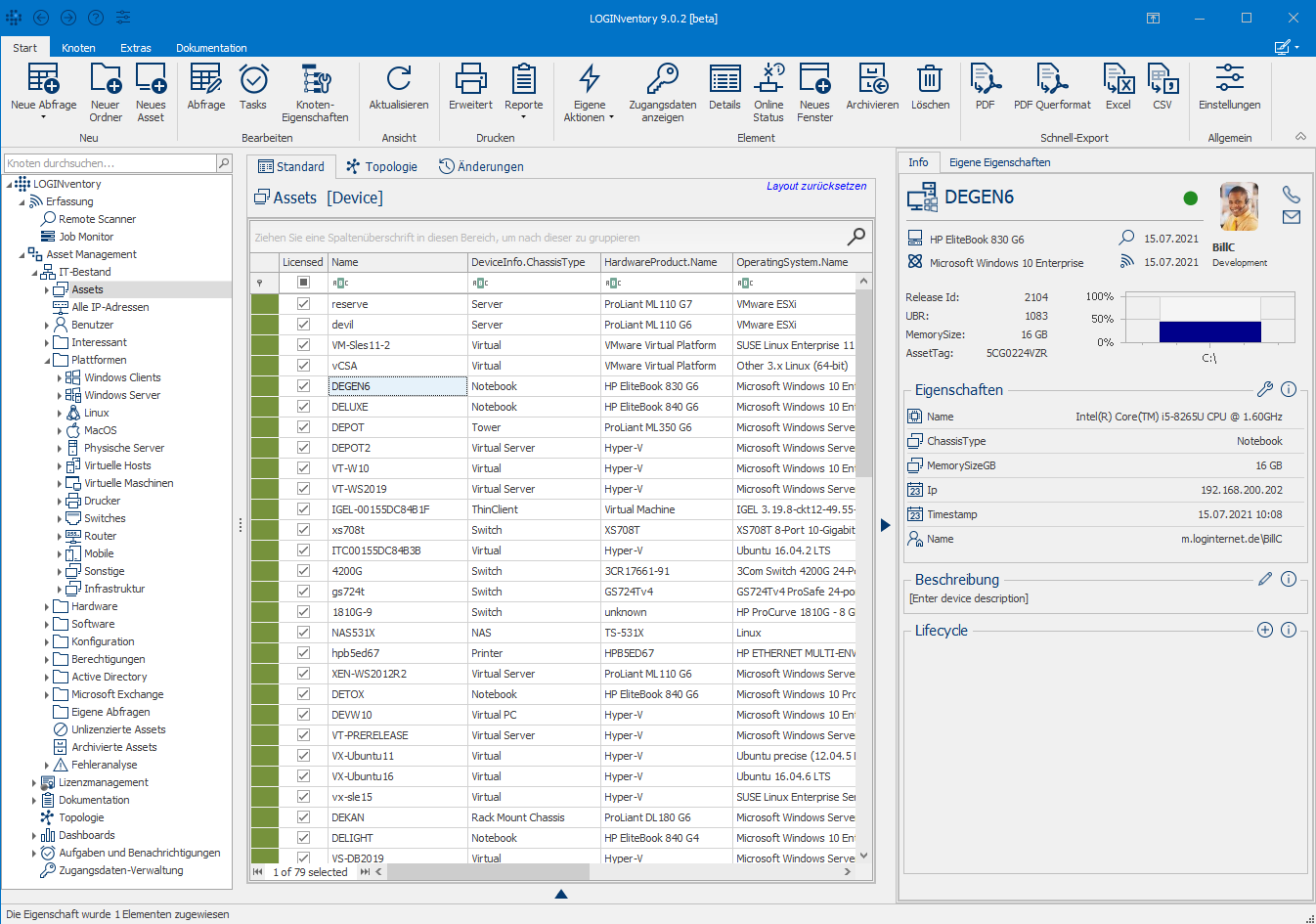

Mit dem Grenzwert für die Anzeige dynamisch generierter Knoten, kann festgelegt werden, bis zu welcher Anzahl dynamisch generierte Knoten (halbtransparent dargestellt) in der Baumstruktur expandiert werden. Dies bedeutet im Beispiel des Standardgrenzwertes „200“, dass die Unterknoten nur bei Klick auf den Pfeil neben dem Knoten direkt angezeigt werden, falls sich weniger als 200 dynamisch generierte Knoten darunter befinden. Aus Übersichtlichkeitsgründen werden keine Baumstrukturen expandiert, die mehr als 200 dynamisch generierte Unterknoten besitzen.

Beispiel

Ist der Grenzwert auf 50 festgelegt und 49 Geräte wurden bisher erfolgreich erfasst (49 Einträge beim Assets-Knoten), dann führt der Doppelklick auf ein Asset dazu, dass 49 dynamisch generierte Knoten unterhalb des Asset-Knoten aneglegt werden und das gewählte Asset selektiert ist.Falls sich 51 Geräte im Assets-Knoten befinden, führt ein Doppelklick auf ein Asset dazu, dass nur dieses Asset als dynamisch generierter Knoten angelegt wird.

Tipp

Durch Aktualisieren des betroffenen Abschnitts der Baumstruktur verschwinden dynamisch generierte Knoten wieder.

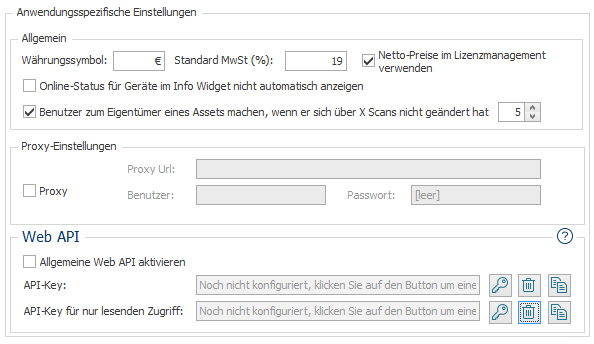

Anwendungsspezifische Einstellungen

Die Anwendungsspezifischen Einstellungen gelten für alle Nutzer der LOGINventory-Installation und der portablen Version.

Allgemein

Hier kann das Währungssymbol eingestellt werden, das zum Hinterlegen von Preisen und in Berichten verwendet wird. Ebenfalls lässt sich definieren, welcher Standard-Mehrwertsteuersatz im Lizenzmanagement im Preisrechner verwendet werden soll und ob dort mit Brutto- oder Netto-Preisen gerechnet wird.

Außerdem kann eingestellt werden, dass das jeweilige Gerät nicht automatisch angepingt wird, sobald das Info-Widget geöffnet wird (Online-Status anzeigen).

Des Weiteren kann das Automatische Aktualisieren der Eigenen Eigenschaft Owner (Hauptbenutzer / Eigentümer) aktiviert, bzw. deaktiviert werden und ein Grenzwert festgelegt werden, ab wie viel aufeinander folgenden Scans mit gleichem zuletzt angemeldeten Benutzer (LastUser.Name) der Owner geändert werden soll.

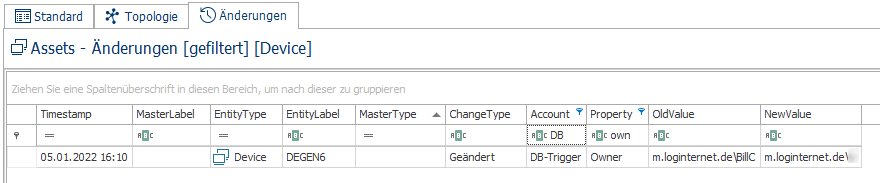

Info

Falls es zu einer automatischen Änderung kam, ist dies in der Änderungshistorie ersichtlich. Hier findet sich dann ein Eintrag, bei welchem das Property Owner den Wert gewechselt hat. Als Account ist der Wert DB-Trigger hinterlegt.

Proxy-Einstellungen

Nutzen Sie die Checkbox, um die Internetverbindung von LOGINventory über einen Proxy aufzubauen. Diese wird z.B. für der Suche nach Updates oder zum Abrufen von Daten von Cloud Subscriptions verwendet.

Web API

Nutzen Sie die Checkbox, um die Allgemeine Web API zu aktivieren. Wenn diese aktiviert ist, können Nutzer mit administrativen Rechten mittels HTTP-Requests auf alle Daten in LOGINventory zugreifen.

Datenbank

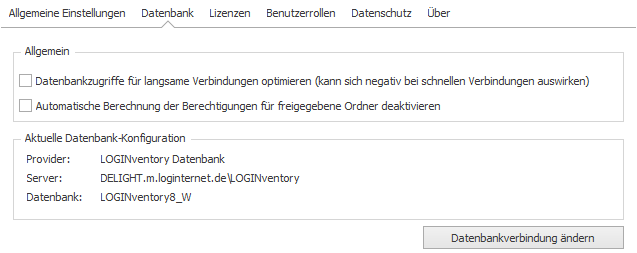

In den Einstellung kann die aktuell konfigurierte Datenbank-Verbindung betrachtet werden.

Info

Die Checkbox dient zum Abschalten der automatischen Neu-Berechnung der Zugriffs-Berechtigungen für freigegebene Ordner (System-Task "RebuildSharedFolder"). Diese Berechnung wird standardmäßig um 4 Uhr morgens täglich durchgeführt und ist sehr rechen- und speicher-intensiv. Insbesondere bei großen Datenbanken mit mehreren Tausend Benutzern im AD kann es gewünscht sein, die Berechnung aus Performance-Gründen nicht täglich, sondern nur bei Bedarf auszuführen. Diese manuelle Berechnung kann bei den entsprechenden Abfragen über das Ribbon-Menü (Serverseitig neu berechnen) angestoßen werden.

Über den Button Datenbankverbindung ändern kann die aktuelle Datenbank-Konfiguration geändert werden. Dazu schließt sich das Management Center und ein neues Fenster zum Ändern der Datenbank öffnet sich.

Achtung

Standardmäßig müssen hier keine Einstellungen vorgenommen werden, falls beim Setup die Installation der integrierten LOGINventory Datenbank Microsoft SQL Server Express Edition nicht abgewählt wurde. Dann wird eine Microsoft SQL 2012 Server Express Edition in der Instanz "LOGINventory" angelegt, die bereits zur fertigen Verwendung und für den produktiven Betrieb konfiguriert wurde.

Info

Die durch das Setup angelegt LOGINventory Datenbank hat standardmäßig die SQL-Authentifizierung mit dem User "sa" und dem Passwort "LOGINventory6" eingerichtet. Außerdem sind alle lokalen Administratoren in der Instanz "LOGINventory" auch DBO.

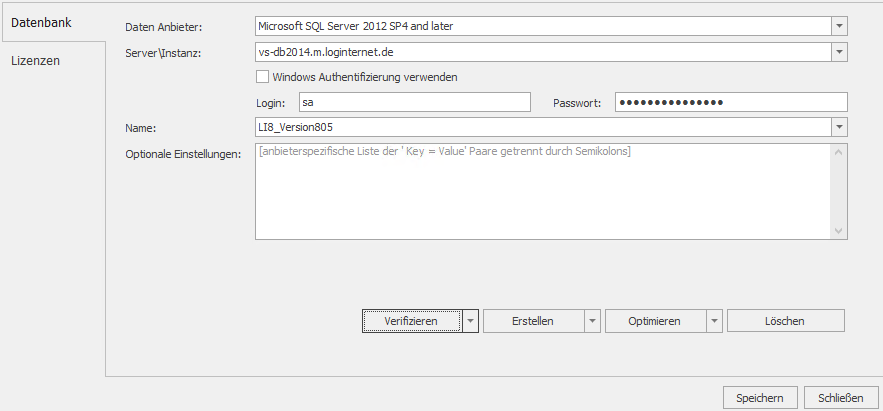

Bei der Auswahl des Daten-Anbieters stehen die Optionen LOGINventory Datenbank, Microsoft SQL Server und Microsoft SQL Server Express zur Verfügung. Falls nicht LOGINventory Datenbank gewählt wurde, kann ein Server oder eine Instanz aus dem Dropdown-Menü gewählt werden.

Wichtig

Falls Sie eine eigene, bestehende SQL-Server-Instanz verwenden, beachten Sie bitte folgende Empfehlungen, die einen großen Einfluss auf die Datenbankgröße und Performance haben können:

- Stellen Sie das Recovery Model auf "simple" ("einfach")

- Verwenden Sie mindestens das Compatibility Level 130 (entspricht SQL Server 2016)

- Verwenden Sie als Collation "Latin1_General_100_CI_AS"

Bei Name kann dann eine bestehende Datenbank ausgewählt werden oder der Name einer neu-anzulegenden Datenbank eingetragen werden. Diese wird dann durch einen Klick auf Erstellen angelegt, bzw. wird durch einen Klick auf Verifizieren die Verbindung zur ausgewählten Datenbank überprüft.

Beim Verifizieren der Verbindung wird zusätzlich die Datenbank-Version überprüft und, falls nötig, ein Update der Datenbank vorgeschlagen.

Ein Unterpunkt des Verifizieren-Buttons ist der Integritätscheck. Über diese Funktion kann überprüft werden, dass die Datenbank keine fehlerhaften Datensätze enthält.

Datenbank Transferieren

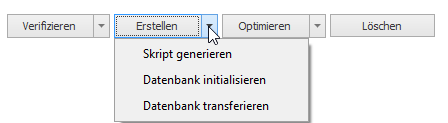

In LOGINventory ist es möglich, die Daten einer vorhandenen LOGINventory-Datenbank in eine neue Datenbank (auch von einem anderen Datenbank-Anbieter ) zu transferieren. Dazu wird mit den Einstellungen der bisherigen Datenbank das Sub-Kommando Datenbank transferieren vom Button Erstellen gewählt. Dabei wird die Datenbank quasi in die Zwischenablage kopiert.

Nun wird der neue Datenbank-Anbieter ausgewählt und die Datenbank-Parameter angegeben. Schließlich wird über den Button Transferieren der Kopiervorgang abgeschlossen. Um den Kopiervorgang abzubrechen, kann das Sub-Kommando Transfer abbrechen vom Button Transferieren gewählt werden. Die bisherige Datenbank-Einstellung bleibt dann unverändert.

Datenbank über Skript Anlegen

Die LOGINventory-Datenbank auf dem SQL-Server kann auch „manuell“ erstellt werden über die folgenden einzelnen Schritte:

- Datenbank Skript generieren: Über das Sub-Kommando Skript generieren des Erstellen-Buttons lässt sich ein SQL-Skript erstellen. Dieses kann dazu benutzt werden, die Datenbank auf dem Datenbank-Server anzulegen (z.B. durch den Datenbank-Administrator). Ein passendes Skript wird ins Clipboard kopiert und über den Text-Editor angezeigt. Schließlich kann es auf dem Datenbank-Server ausgeführt werden.

- Anlegen auf dem SQL-Server: Der Datenbank-Administrator kann die gewünschte Datenbank anlegen und die Tabellenstruktur über das oben generierte Skript anlegen.

- Datenbank initialisieren: Nachdem eine Datenbank auf dem Datenbank-Server erstellt wurde, sollte noch die Knoten-Struktur über die Funktion Datenbank initialisieren (Sub-Kommando von Erstellen) nachgeladen werden.

Optimieren der Datenbank

Um die Suche innerhalb der Datenbank zu beschleunigen, werden automatisch im Hintergrund neue Indizes generiert. Um alle Indizes zu löschen und neu zu erstellen dient die Funktion Optimieren.

Analog zum Erstellen einer Datenbank kann auch das Optimieren der Datenbank über eine Skript-Datei durchgeführt werden. Diese Skript-Datei kann über das Sub-Kommando Skript generieren des Optimieren-Buttons erstellt werden.

Lizenzen

LOGINventory wird mit einer Lizenz für 20 Assets als „Test-Version“ ausgeliefert. Nach dem Erwerb einer Lizenz, entsprechend der Menge der zu inventarisierenden Assets, kann die mitgelieferte .license-Datei in die Datenbank mithilfe des "+"-Buttons eingefügt werden . Damit wird automatisch die Test-Lizenz deaktiviert. Da die Lizenz nun in der LOGINventory Datenbank gespeichert wird, braucht sie nicht auf jedem PC installiert zu werden, auf dem LOGINventory genutzt wird.

Hier können auch mehrere Lizenzen eingespielt werden, falls noch Lizenzen nachgekauft worden sind.

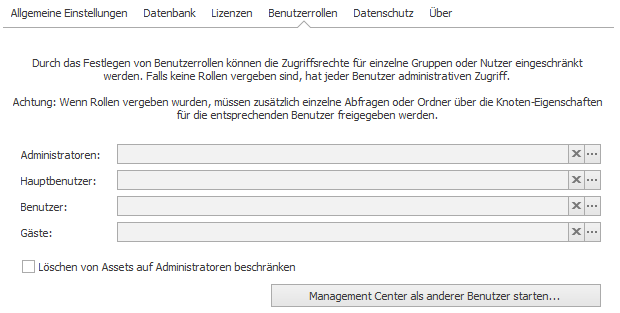

Benutzerrollen

Die im Berechtigungskonzept beschriebenen Rollen Administratoren, Hauptbenutzer, Benutzer und Gäste können hier vergeben werden. Dazu können Gruppen oder Benutzer aus dem ActiveDirectory ausgewählt werden.

Falls keine Rollen vergeben sind, ist jeder Nutzer Administrator. Beim Hinzufügen von Rollen sollte darauf geachtet werden, dass zunächst ein Administrator explizit gesetzt wird.

Es kann auch festgelegt werden, dass ausschließlich Mitglieder der Rolle "Administrator" Assets löschen dürfen. Normalerweise dürfen dies auch "Benutzer" und "Hauptbenutzer".

Weiterhin kann eingestellt werden, dass auch Gäste und Benutzer auf die Asset- und User-Detail-Seite des Web Viewers zugreifen dürfen. Diese haben dann natürlich nur Lesezugriff und können keine Ausgaben oder Rücknahmen durchführen und auch sonst keine Einträge ändern (Eigene Eigenschaften, Lifecycle, Foto, Beschreibungstext). Das dürfen immer nur Administratoren und Hauptbenutzer.

Außerdem kann hier LOGINventory im Kontext eines anderen Benutzers gestartet werden, um zu testen, welche Daten der entsprechende User sieht. Das Passwort des Nutzers wird dabei nicht benötigt.

Datenpflege

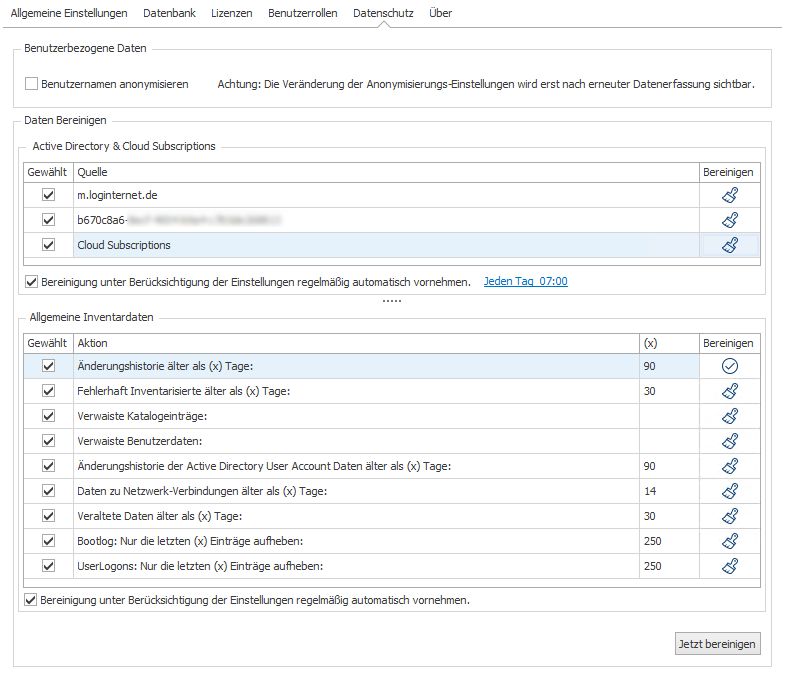

Daten Bereinigen

Zum Entfernen von Daten aus der Datenbank können diverse Kriterien auswählt werden und die Bereinigung über Ausgewählte Aktionen ausführen durchgeführt werden.

Inventardaten Bereinigen

Achtung

Durch das Bereinigen von Daten werden keine Assets gelöscht oder archiviert. Um alte Geräte zu sehen, die lange nicht erfasst worden sind, kann nach dem LastInventory.Timestamp sortiert werden. Aus der Assets-Liste können dann Geräte archiviert oder gelöscht werden.

Wir empfehlen auf jeden Fall die automatische Bereinigung einzuschalten, da ansonsten mit der Zeit die Performance stark leiden kann, wenn Millionen von Datensätzen vorhanden sind! Dies betrifft insbesondere den Eintrag "Änderungshistorie".

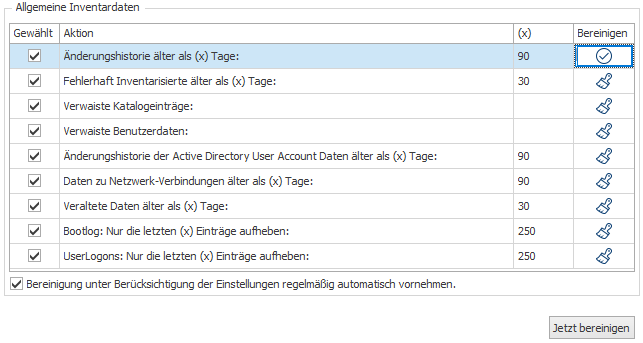

Folgende Aktionen werden beim Bereinigen durchgeführt:

- Änderungshistorie: Einträge, die älter als X Tage sind, werden aus der Historie entfernt.

Info: Bereinigung der Änderungshistorie

Dieser Eintrag sollte auf jeden Fall regelmäßig (am besten automatisch) bereinigt werden.

Durch das Bereinigen der Änderungshistorie werden niemals Assets gelöscht, sondern Sie können nicht mehr sehen, welche Änderungen vor X Tagen protokolliert wurden.

So sorgt das Bereinigen der Daten bis auf die letzten 30 Tage beispielsweise dafür, dass Sie nicht mehr sehen können, welchen Exit-Code ein Dienst vor 40 Tagen hatte. Der aktuelle Wert bleibt jedoch stets erhalten! - Fehlerhaft Inventarisierte: In der Liste der fehlerhaft inventarisierten Geräte werden alle Einträge, die älter als X Tage sind, gelöscht.

- Verwaiste Katalogeinträge: Wird z.B. auf einem Rechner ein Software-Paket in einer bestimmten Version gefunden, wird dazu ein Katalogeintrag angelegt. Falls das Paket jedoch später nicht mehr in dieser Version existiert (z.B. weil ein Update durchgeführt wurde), existiert jedoch weiterhin ein Katalogeintrag, jedoch ohne Verlinkung zu einem Rechner, also mit 0 Installationen. Das Bereinigen von Verwaisten Katalogeinträgen entfernt diese Einträge ohne Verlinkung.

- Verwaiste Benutzerdaten: In der Tabelle "Users" werden alle User gesammelt, die irgendwo referenziert wurden (z.B. weil Sie ein Software-Paket installiert haben). Diese Liste lässt sich bereinigen, sodass nur noch die User übrig bleiben, zu denen weiterhin eine Referenz besteht.

- Änderungshistorie der Active Directory User Account Daten: Änderungen zu Benutzer-bezogenen Daten, die aus dem AD gelesen wurden und älter als X Tage sind, werden gelöscht.

- Active Directory Konten und Gruppen veraltet für mehr als (x) Tage: Bereinigung von AD-Daten, die längere Zeit nicht mehr in einem AD-Scan enthalten waren.

Hintergrund zur AD-Erfassung

Sie können in einer Scan-Definition festlegen, dass entweder das gesamte AD oder nur bestimmte Teile (OUs) erfasst werden. Die erfassten Daten werden dann in die Datenbank eingetragen und bestehende Datensätze werden aktualisiert. Was jedoch nicht passieren kann, ist, dass nicht mehr existierende AD-Konten gelöscht werden, da wir nicht sicher wissen können, ob Sie das gesamte AD oder nur einen Teil davon erfasst haben.

Über die Funktion zur automatischen Bereinigung können solche „veralteten“ Objekte nach einer einstellbaren Frist (z. B. 7 Tage) automatisch gelöscht werden. Dabei wird pro Domäne geprüft, wie lange ein Objekt nicht mehr erfasst wurde – bezogen auf den letzten erfolgreichen Scan der jeweiligen Domäne.Beispiel

Angenommen, es gibt zwei AD-Domänen und der Grenzwert wurde auf 7 Tage festgesetzt:

- In Domäne 1 wird Benutzer A gelöscht.

- In Domäne 2 wird Benutzer B gelöscht.

Danach wird sofort ein AD-Scan in beiden Domänen durchgeführt → beide Benutzer fehlen, bleiben aber in der Datenbank mit einem

Timestamp, an welchem ersichtlich ist, dass die Daten im letzten Scan nicht enthalten waren.Acht Tage später:

- Ein neuer Scan wird nur in Domäne 1 durchgeführt und im Anschluss die Bereinigung gestartet.

- Die Bereinigung erkennt, dass Benutzer A bereits seit über 7 Tagen nicht mehr vorhanden ist → Benutzer A wird gelöscht.

- In Domäne 2 gab es keinen neuen Scan → der

Timestampvon Benutzer B ist zwar 8 Tage alt, aber da es keinen neueren Scan gibt, erfolgt keine Löschung.

Wichtig zu wissen: Die 7-Tage-Frist bezieht sich immer auf die letzte Erfassung der jeweiligen Domäne. Es ist daher wichtig, regelmäßige Scans für alle angebundenen Domänen durchzuführen, damit veraltete Objekte zuverlässig erkannt und bereinigt werden können.

- User CloudSubscription Daten veraltet für mehr als (x) Tage: Bereinigung von CloudSubscription-Daten (z.B. Microsoft 365), die längere Zeit nicht mehr in einem Cloud-Scan enthalten waren. Es gelten hier die gleichen Rahmenbedingungen wie bei der Bereinigung von Active Directory Konten und Gruppen (siehe vorheriger Aufzählungspunkt).

- Daten zu Netzwerk-Verbindungen: Bereinigung von Netzwerk-Verbindungsdaten, die älter als X Tage sind.

- Veralte Daten: Wenn zu einem Gerät länger als X Tage überhaupt keine Einträge für einen bestimmten Katalog, z.B. Software-Pakete, erfasst worden sind, wird der entsprechende Katalog vom Gerät gelöscht. Dieses Verhalten tritt z.B. dann auf, wenn die Erfassung früher einmal mit Windows-APIs, in letzter Zeit aber nur noch per SNMP ausgeführt wurde.

Außerdem werden benutzerbezogene Daten (z.B. im User-Kontext installierte Softwarepakete, Netzlaufwerke,...) entfernt, wenn diese X Tage nicht mehr angetroffen wurden (z.B. weil der Scan nicht mehr im User-Kontext ausgeführt wurde). - Bootlog: Die kumulierte Liste des Hochfahrens und Herunterfahrens von Rechnern kann auf die letzten X Einträge (pro Gerät) bereinigt werden.

- UserLogons: Die kumulierte Liste der Anmeldungen von Benutzern an Rechnern kann auf die letzten X Einträge (pro Gerät) bereinigt werden.

Wenn ein Haken bei "Bereinigung unter Berücksichtigung der Einstellungen regelmäßig automatisch vornehmen" gesetzt ist, werden täglich die Daten mit den festgelegten Grenzwerten bereinigt. Dies erfolgt durch die entsprechende System Task nachts.

Active Directory & Cloud Subscriptions Daten Löschen

Die Einstellungen erlauben es, alle erfassten Daten pro Domäne für Benutzerkonten, Computerkonten und Gruppenmitgliedschaften, sowie online ausgelesene Daten zu Cloud Subscriptions (z.B. Microsoft 365) zu entfernen. Die Daten können auch regelmäßig nach einem frei definierbaren Zeitplan entfernt werden.

Tipp

Sollen nur ausgewählte Konten oder Gruppen gelöscht werden, so kann dies in den entsprechenden Abfragen im Ordner "Active Directory" in der Benutzeroberfläche erfolgen.

Benutzerbezogene Daten

Falls die Anonymisierung der Benutzernamen eingeschaltet ist, werden alle zukünftig in die Datenbank eingetragenen Benutzernamen verschlüsselt gespeichert. Damit ist weder die Anzeige der Namen im Klartext möglich, noch können diese Benutzernamen mit Informationen aus dem Active Directory ergänzt werden. Anonymisierte Benutzernamen lassen sich nicht mehr „lesbar“ schalten (und umgekehrt). Nachdem die Option umgeschaltet wurde, werden erst nach einer erneuten Erfassung die Benutzernamen ersetzt.

Asset-Management-Einstellungen

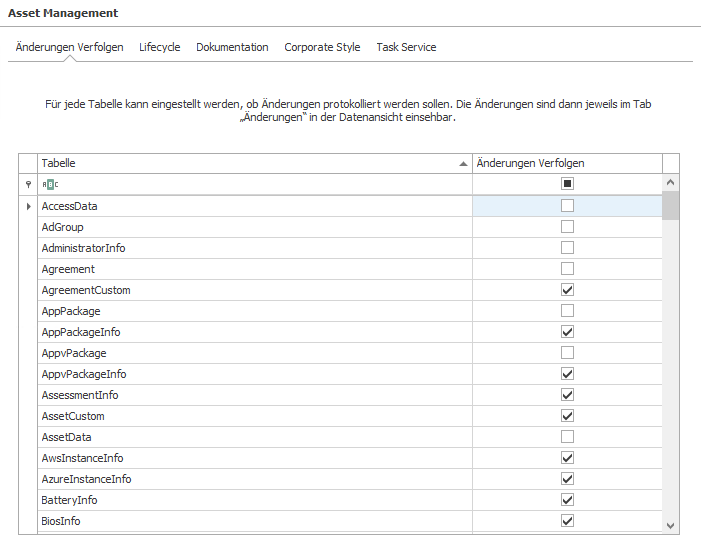

Änderungen Verfolgen

Für jede Tabelle kann eingestellt werden, ob Änderungen protokolliert werden sollen. Die Änderungen sind dann jeweils im Tab Änderungen in der Datenansicht einsehbar.

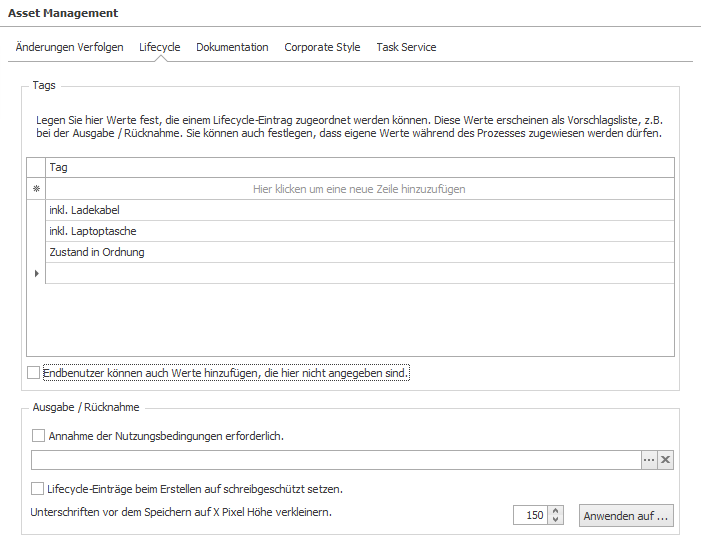

Lifecycle

Die Einstellungen hier beziehen sich auf die Asset-Details-Seite im Web Viewer und beeinflussen, welche Optionen beim Hinterlegen von Lifecycle-Einträgen und beim Dokumentieren der Ausgabe und Rücknahme von Geräten zur Verfügung stehen.

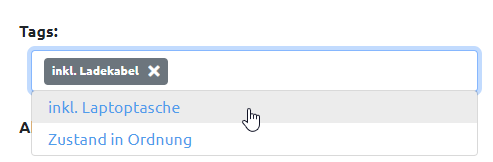

Tags

In dieser Liste können Tags, also z.B. häufig verwendete Schlagworte, die beim Erzeugen von von Lifecycle-Einträgen und beim Dokumentieren der Ausgabe und Rücknahme von Geräten über den Web Viewer zur Verfügung stellen sollen angelegt werden.

Diese eignen sich z.B. dazu bei der Ausgabe von Geräten zu dokumentieren, dass diese "inkl. Ladekabel" oder "inkl. Laptoptasche" übergeben wurden, wodurch diese Information nicht händisch in das Kommentar-Feld getippt werden muss und so der Übergabe-Prozess schneller vollzogen werden kann.

Durch Aktivieren der entsprechenden Checkbox, wird es Endbenutzern über die Weboberfläche ermöglicht, auch eigene Werte hinzuzufügen, die hier nicht angegeben sind.

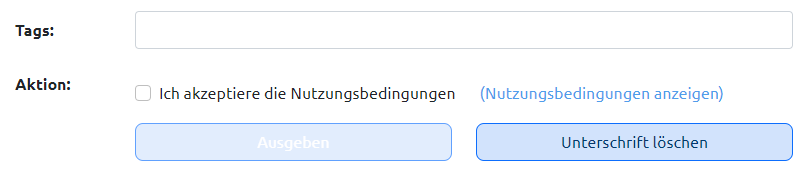

Ausgabe / Rücknahme

Falls gewünscht, kann ein Dokument im PDF-Format mit Nutzungsbedingungen für die Firmengeräte hier hinterlegt werden. Wenn die entsprechende Checkbox gesetzt ist, muss der Nutzer beim Ausgabe-Prozess diese Bedingungen akzeptieren, um den Ausgabe-Prozess abzuschließen. Die Nutzungsbedingungen können im Web-Browser betrachtet werden.

Daraufhin wird in das Notiz-Felds des erzeugten Lifecycle-Eintrags der Text "Nutzungsbedingungen akzeptiert" am Ende angefügt.

Info

Wenn Sie soeben eine PDF-Datei in den Einstellungen hinzugefügt haben, kann es erforderlich sein, den Anwendungspool im IIS-Manager neuzustarten, um die Datei über den Web Viewer anzeigen zu können.

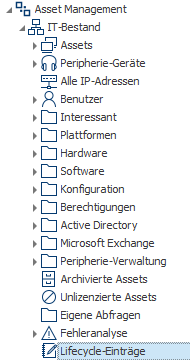

Wenn die Option Lifecycle-Einträge beim Erstellen auf schreibgeschützt setzen gewählt ist, können Lifecycle-Einträge nicht mehr nachträglich editiert und nicht mehr über das Info-Widget gelöscht werden. Ein Löschen von Einträgen ist dann ausschließlich durch Nutzer mit der Administrator- oder Hauptbenutzer-Rolle (siehe Berechtigungskonzept) über eine Abfrage mit Lifecycle-Einträgen möglich. Solch eine Abfrage kann entweder selbst erstellt werden oder findet sich in den mitgelieferten Abfragen unterhalb von IT-Bestand.

Ebenso kann eingestellt werden, dass Unterschriften vor dem Speichern auf X Pixel Höhe verkleinert werden. Standardmäßig ist dieser Wert auf 150 Pixel gesetzt und kann auf Wunsch angepasst werden. Ebenso können durch den entsprechenden Button Unterschriften, die sich bereits in der Datenbank befinden, auf die gewünschte Höhe verkleinert werden.

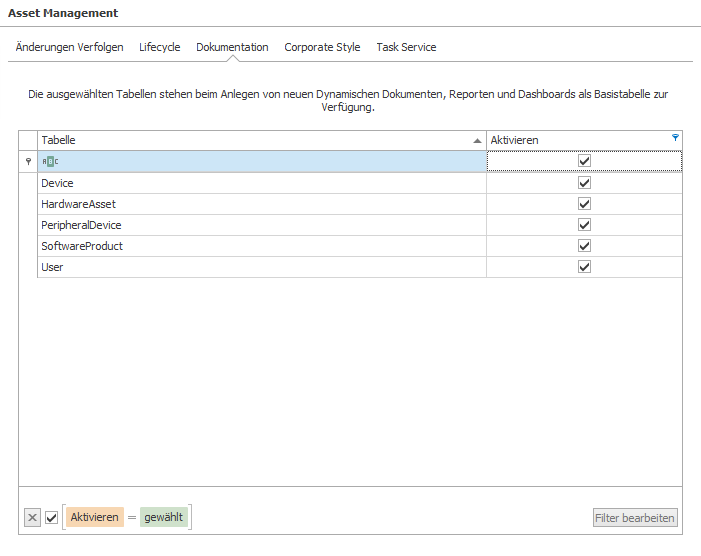

Dokumentation

Die ausgewählten Tabellen stehen beim Anlegen von neuen Dynamischen Dokumenten, Reporten und Dashboards als Basistabelle zur Verfügung.

Tip

Im Normalfall genügen die fünf Tabellen Device, PeripheralDevice, HardwareAsset, SoftwareProduct und User, da von hier zu den meisten Relationen navigiert werden kann.

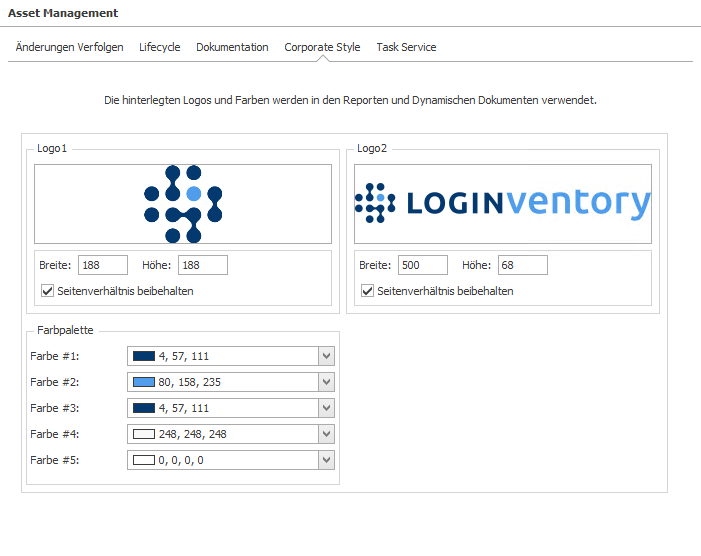

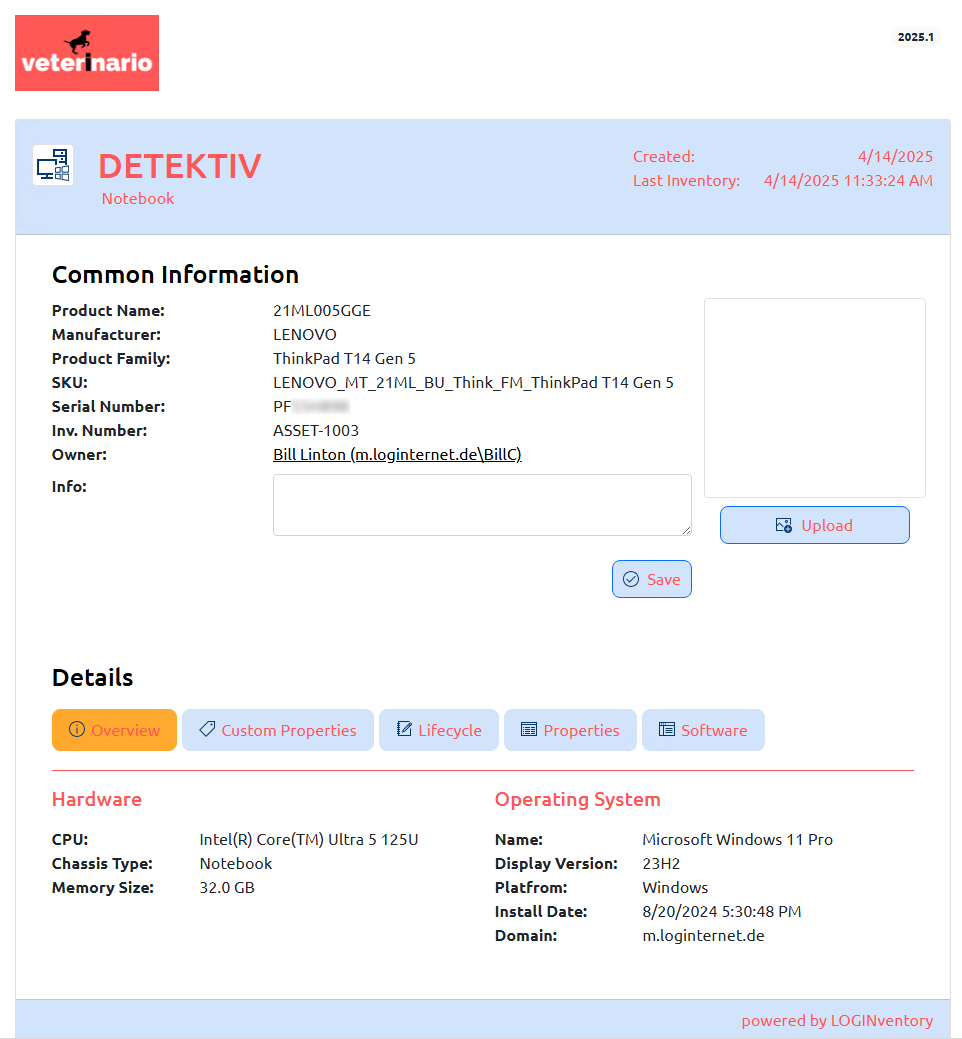

Corporate Style

Sowohl Reporte, als auch dynamische Dokumente nutzen die hier hinterlegten Logos. So können z.B. Firmenlogos in die Dokumentation eingebunden werden. Die hinterlegte Farbpalette wird ebenso in beiden Berichtsformen verwendet.

Durch die Checkbox Logo2 und Farben #1, #2 im Web Viewer verwenden kann eingestellt werden, dass diese Einstellungen auch im Web Viewer verwendet werden.

Tipp

Wir empfehlen für Logo1 ein quardratisches Logo und für Logo2 ein breites Logo zu verwenden. Die Höhe sollte dabei mindestens 76 Pixel betragen.

Beispiel

Folgende Einstellungen bewirken, dass der Web Viewer wie nachfolgend dargestellt aussieht:

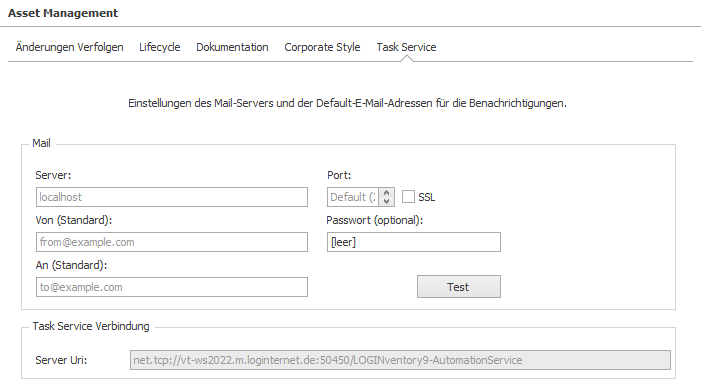

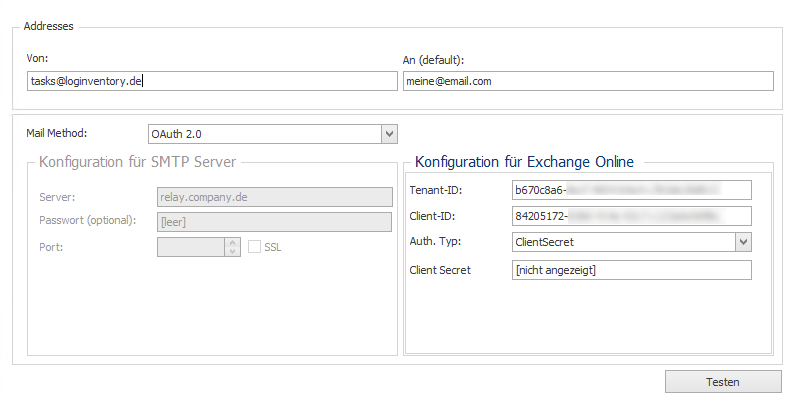

Einstellungen des Mail-Servers und der Default-E-Mail-Adressen für die Benachrichtigungen.

Hier kann entweder eine SMTP-Verbindung oder eine OAuth 2.0 Verbindung zu einem Online Exchange Server eingetragen werden.

Info

Ab Mitte 2025 unterstützen Online Exchange Server keine SMTP-Verbindung mehr, daher muss eine OAuth 2.0 Verbindung unter Verwendung einer App-Registrierung im Azure Portal eingerichtet werden, falls kein on-premises Relay oder eine anderer SMTP-Server zur Verfügung steht, über welchen Emails verschickt werden können.

Um eine App-Registrierung im Microsoft Azure Portal einzurichten und korrekt zu berechtigen, muss gemäß dieser Anleitung vorgegangen werden. Dabei ist es bei Schritt 3 nötig, der App-Registrierung das Recht zum Senden von Emails zu geben.

Die Daten der Tenant ID, Client ID, sowie das Client Secret (bzw. der Certificate Thumbprint) müssen dann hier in den Einstellungen hinterlegt werden.

Tipp

Ggf. kann es auch sinnvoll sein, nicht nur einer App-Registrierung alle Berechtigungen zu geben, sondern unterschiedliche App-Registrierungen für das Auslesen der Cloud-Dienste und den Mail-Versand zu verwenden.

Achtung

Durch die hier vorgenommene Konfiguration kann im Namen jedes beliebigen Users eine Mail verschickt werden. Falls die Berechtigung der App-Registrierung auf bestimmte User / Mail-Adressen beschränkt werden soll ist dies gemäß folgender Anleitung von Microsoft möglich: https://learn.microsoft.com/de-de/graph/auth-limit-mailbox-access

Erfassungs-Einstellungen

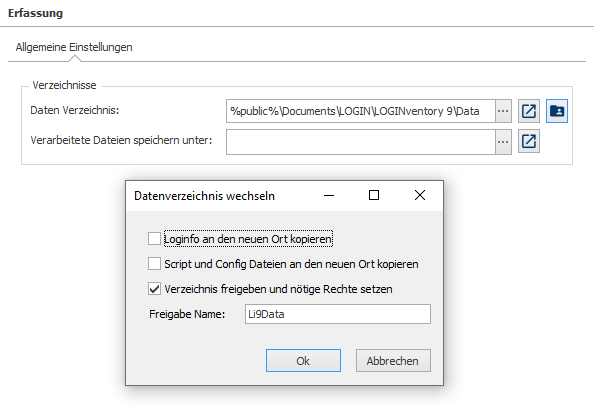

Allgemeine Einstellungen

Hier kann der Speicherort des Datenverzeichnisses festgelegt werden. Das Datenverzeichnis ist der Pfad, in dem die Ergebnisdateien (.inv-Dateien) der unterschiedlichen Inventarisierungsmethoden abgelegt werden. Alle Benutzer des Daten Verzeichnises benötigen Schreibrecht auf dieses Verzeichnis, d.h.:

- Alle Benutzer, deren Rechner über Logon-Script inventarisiert werden

- Der Dienst LOGINventory Data Service

Über den Freigabe-Button kann das Verzeichnis freigegeben und die notwendigen Rechte für die Erfassung mittels Logon-Script gesetzt werden. Dabei werden folgende Rechte im Dateisystem gesetzt: Authentifizierte Benutzer: Voll; Lokaler Dienst: Ändern.

Achtung

Dies muss immer ein lokaler Pfad sein! Falls ein Zugriff von anderen Maschinen auf das Daten Verzeichnis notwendig ist (z.B. im Logon-Skript), kann dieses Verzeichnis freigegeben werden. Zusätzlich kann hier eingestellt werden, ob, und falls ja, wohin die verarbeitenden .inv-Dateien anschließend kopiert werden sollen. Dies ermöglicht es, die Dateien der Inventarisierung zu behalten, nachdem sie vom Data Service verarbeitet wurden.

Gefahr

Normalerweise sollte der zweite Pfad (Verarbeitete Dateien speichern unter) leer bleiben! Wenn Sie hier einen Pfad angeben, werden alle .inv-Dateien aufbewahrt, nachdem sie in die Datenbank eingetragen wurden. Dies ist in der Regel nicht erforderlich und kann dazu führen, dass sich eine große Menge an Daten ansammelt.

Verwenden Sie diese Option nur, wenn Sie gute Gründe dafür haben! Zum Beispiel, wenn Daten in mehr als eine Datenbank eingetragen werden sollen oder zu Debugging-Zwecken. Stellen Sie immer sicher, dass verarbeitete Dateien anschließend gelöscht werden (z. B. wenn sie in ein zweites Datenverzeichnis einer anderen Installation übertragen wurden)!