Über LOGINventory

Kurzüberblick

LOGINventory unterstützt Sie dabei, Ihr gesamtes Netzwerk mit vorhandener Hardware und Software und den verwendeten Lizenzen im Überblick zu behalten und zu optimieren.

IT-Bestandsauswertung

Mit der IT-Bestandsauswertung von LOGINventory können Sie z.B. ganz einfach feststellen,

- welche Office-Version wo verwendet wird,

- wo ein bestimmter Hotfix noch nicht vorhanden ist,

- welche Keys auf welchen Rechnern zur Aktivierung von Software verwendet wurden,

- welche Seriennummern die Monitore an den einzelnen Rechnern haben,

- welche Dienste mit welchen Konten laufen,

- wer Zugriff auf welche Freigaben und Datenbanken hat

- welches Gerät an welchem Port von welchem Switch hängt,

- auf welchen Rechnern eine bestimmte CPU zum Einsatz kommt,

- wie der Bitlocker-Verschlüsselungsstatus der einzelnen Festplatten auf Ihren Clients ist,

und vieles mehr.

Sie können dabei jederzeit eigene Abfragen erstellen, um in kompakter und gebündelter Form die wirklich benötigten Informationen angezeigt zu bekommen.

Datenerfassung

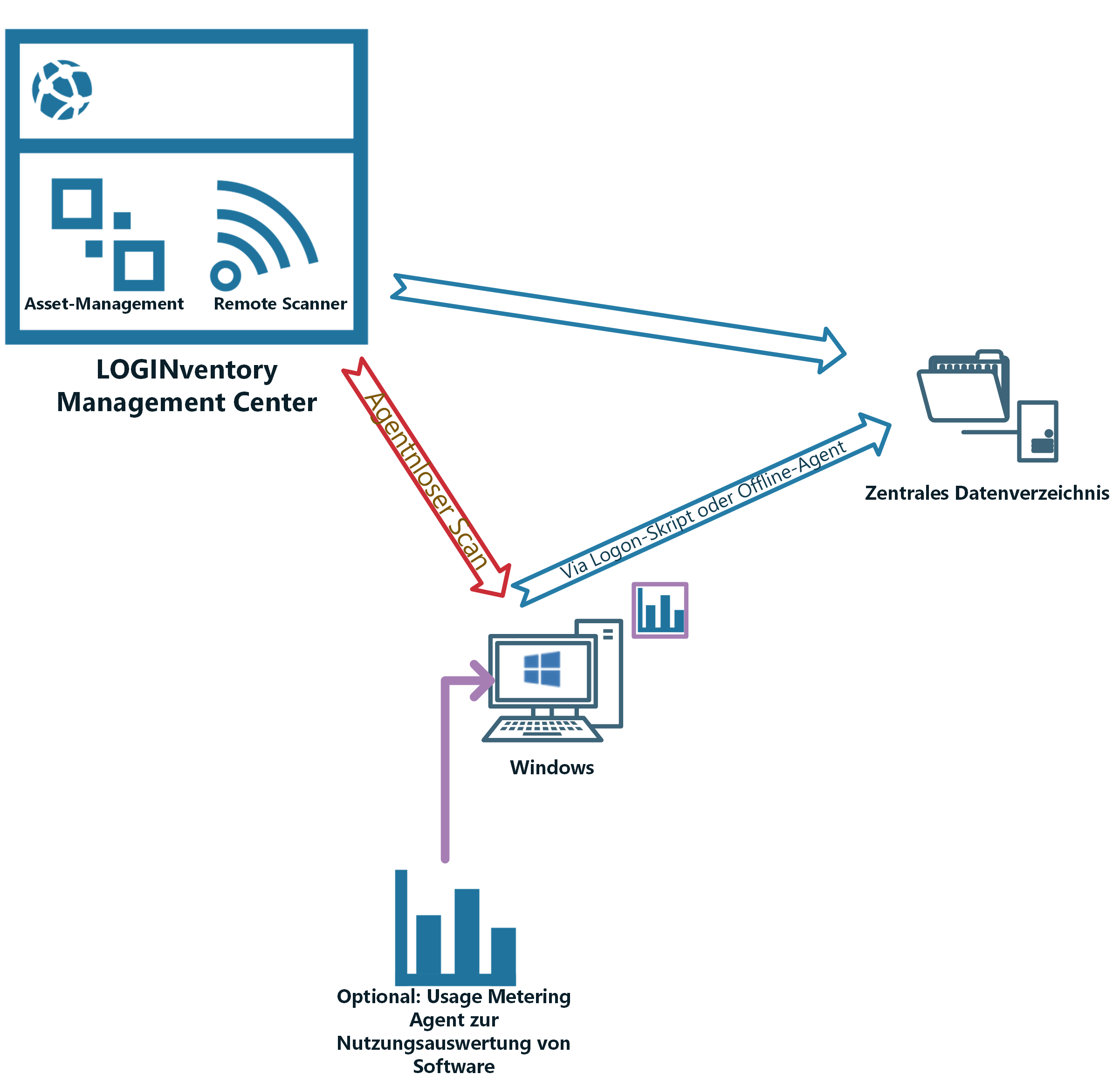

Um Daten zu erfassen, kann LOGINventory agentenlos Ihr Netzwerk nach beliebigen Zeitplänen scannen oder auch im Benutzerkontext über das Logon-Script gesteuert ohne administrative Rechte und bei vorhandener Firewall inventarisieren. Zudem kann LOGINventory die tatsächliche Nutzung von Software protokollieren oder agentenbasiert z.B. Laptops von Außendienstmitarbeitern erfassen.

Fazit

Alles folgt dabei einem Ziel: Ihnen stets aktuelle Daten all Ihrer Geräte zur Verfügung zu stellen, um Sie bei Problemlösung und Entscheidungsfindung zu unterstützen.

Lizenzmanagement

Im Lizenzmanagement von LOGINventory verwalten Sie beliebige Produkte (z.B. Software-Pakete, Betriebssysteme, Virtualisierungsrechte oder CALs). Das bedeutet, Sie können einstellen, wie gezählt werden soll, was als Lizenzverbrauch zählt (z.B. pro Gerät, pro Benutzer, abhängig von der Core-Anzahl, Ausschluss von Test-Systemen, etc.) und hinterlegen, über welche Lizenzen Ihr Unternehmen verfügt und welche Lizenzbedingungen gelten. Daraus wird dann automatisch berechnet, ob Sie für die einzelnen Produkte ausreichend lizenziert sind. Weiterhin haben Sie die Möglichkeit auf die Daten der Software-Nutzungsauswertung zuzugreifen, um unbenutzte Software zu identifizieren und Ihren Lizenzbestand zu optimieren.

Dokumentation

Außerdem lassen sich jederzeit Berichte erstellen, um z.B. Ihren Software-Compliance-Status, die Konfiguration von Rechnern oder beliebige weitere Auswertungen auch im Hinblick auf die Umsetzung der Europäischen Datenschutz-Grundverordnung (DSGVO) zu dokumentieren. Sie können außerdem dynamische Dokumente erstellen, die ähnlich zu Microsoft Word aufgebaut sind, sich jedoch live auf die Inventarisierungsdaten beziehen. Wir liefern zudem eine Vielzahl von Vorlagen, sodass Sie z.B. einfach ein Betriebshandbuch, eine Management Summary erstellen, oder mit nur einem Mausklick die Daten erhalten, die Sie für die Microsoft Deployment Summary im Rahmen eines Audits benötigen.

Aufgaben und Benachrichtigungen

Mit den Aufgaben und Benachrichtigungen lässt sich sowohl die Erstellung, das Versenden oder das Ablegen der eben genannten Berichte ganz einfach automatisieren. Lassen Sie sich zudem direkt benachrichtigen, wenn z.B. ungewünschte Software installiert wird, der Festplatten-Speicher eines Servers sich dem Ende zuneigt, der Drucker-Toner in Kürze verbraucht sein wird, Lizenzverträge demnächst auslaufen, neue Geräte im Netzwerk gefunden werden, der Anti-Viren-Schutz nicht überall aktuell ist etc. Definieren Sie selbst, wann Sie über was in welcher Form benachrichtigt werden und lassen Sie LOGINventory die Arbeit erledigen!

Technischer Aufbau

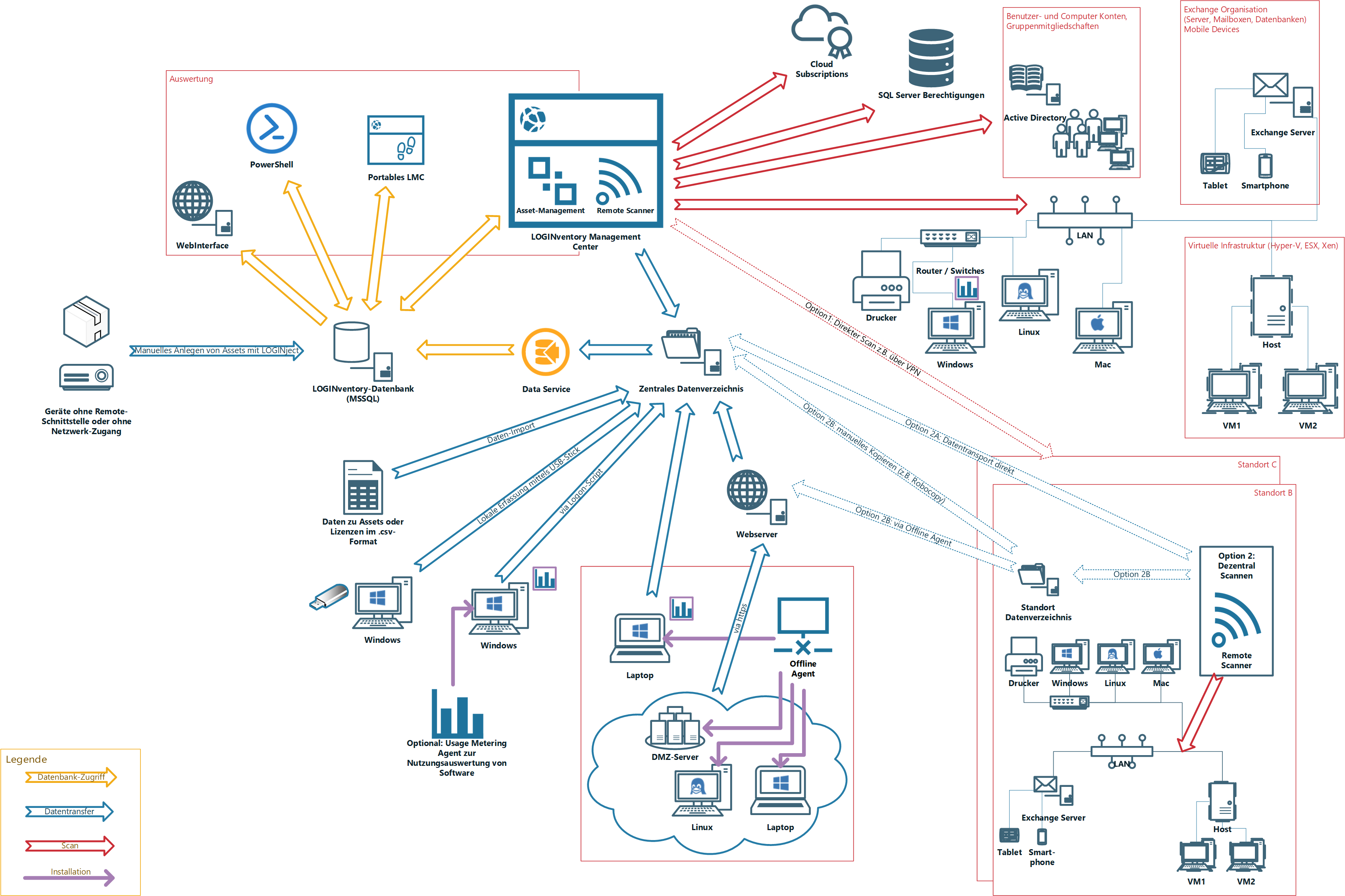

LOGINventory ist modular aufgebaut, um möglichst viele verschiedene Einsatzszenarien abbilden zu können. So existieren verschiedene Erfassungsmodule und –methoden sowie unterschiedliche Module zur Datenauswertung, die alle parallel betrieben werden können.

Generelle Struktur

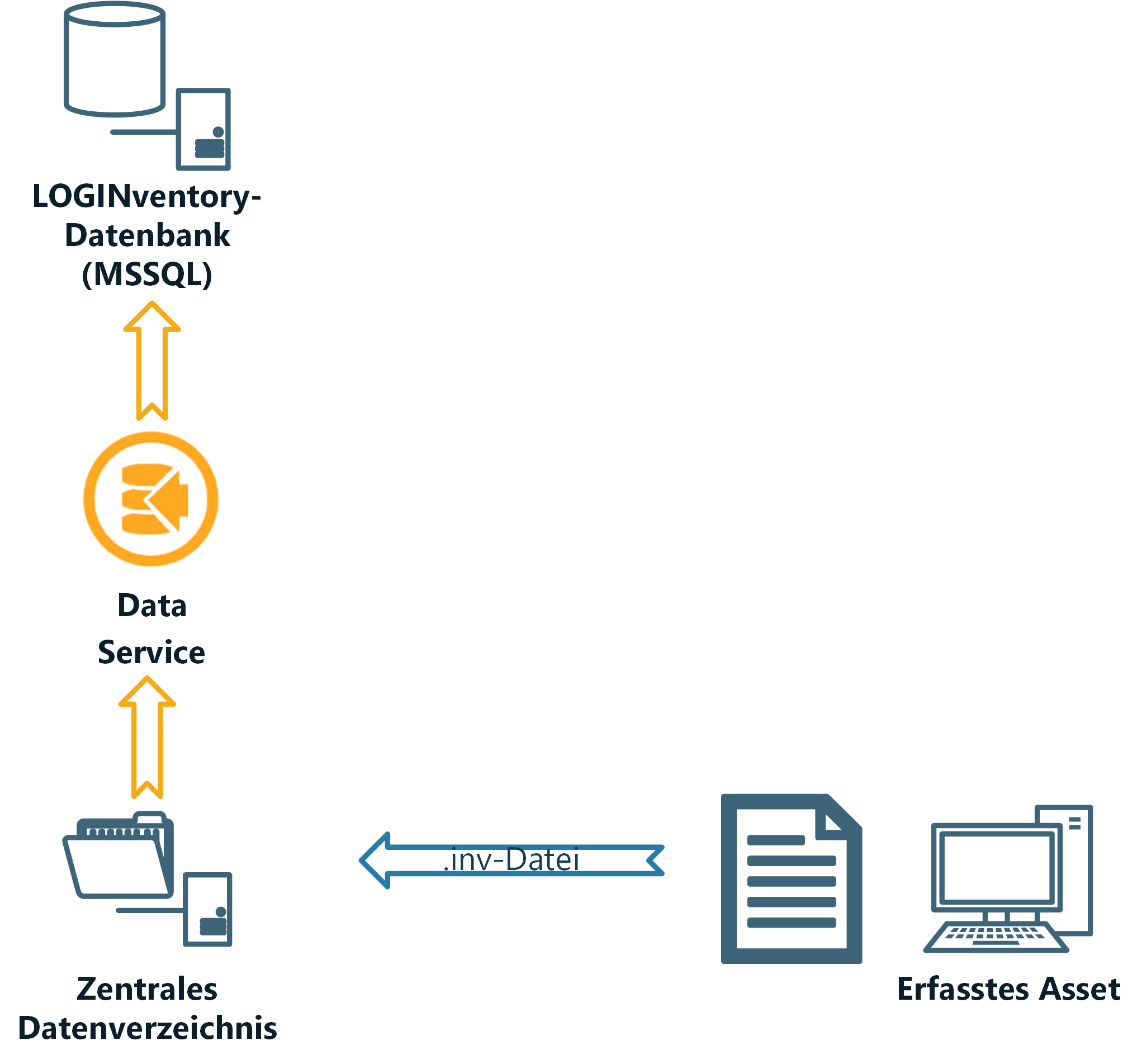

Zentraler Bestandteil von LOGINventory ist das Datenverzeichnis, in dem zu jedem erfassten Asset durch die verschiedenen Erfassungmethoden eine .inv-Datei abgelegt wird. Diese ist im Schnitt bei einem Windows-PC ca. 40 kB groß und enthält alle erfassten Daten zum Asset. Über den Dienst LOGINventory Data Service werden die .inv-Dateien aus dem zentralen Datenverzeichnis in die Datenbank importiert. Dazu vergleicht der Dienst die neu erfassten Daten mit den bereits in der LOGINventory-Datenbank hinterlegten Werten. Alle Änderungen zur letzten Erfassung werden dann schließlich durch den Data Service eingetragen, wodurch eine Änderungshistorie für jedes Asset entsteht. Dieses inkrementelle Eintrage-Verhalten sorgt dafür, dass die Datenbank-Größe nach der Ersterfassung kaum noch anwächst.

Auswertung

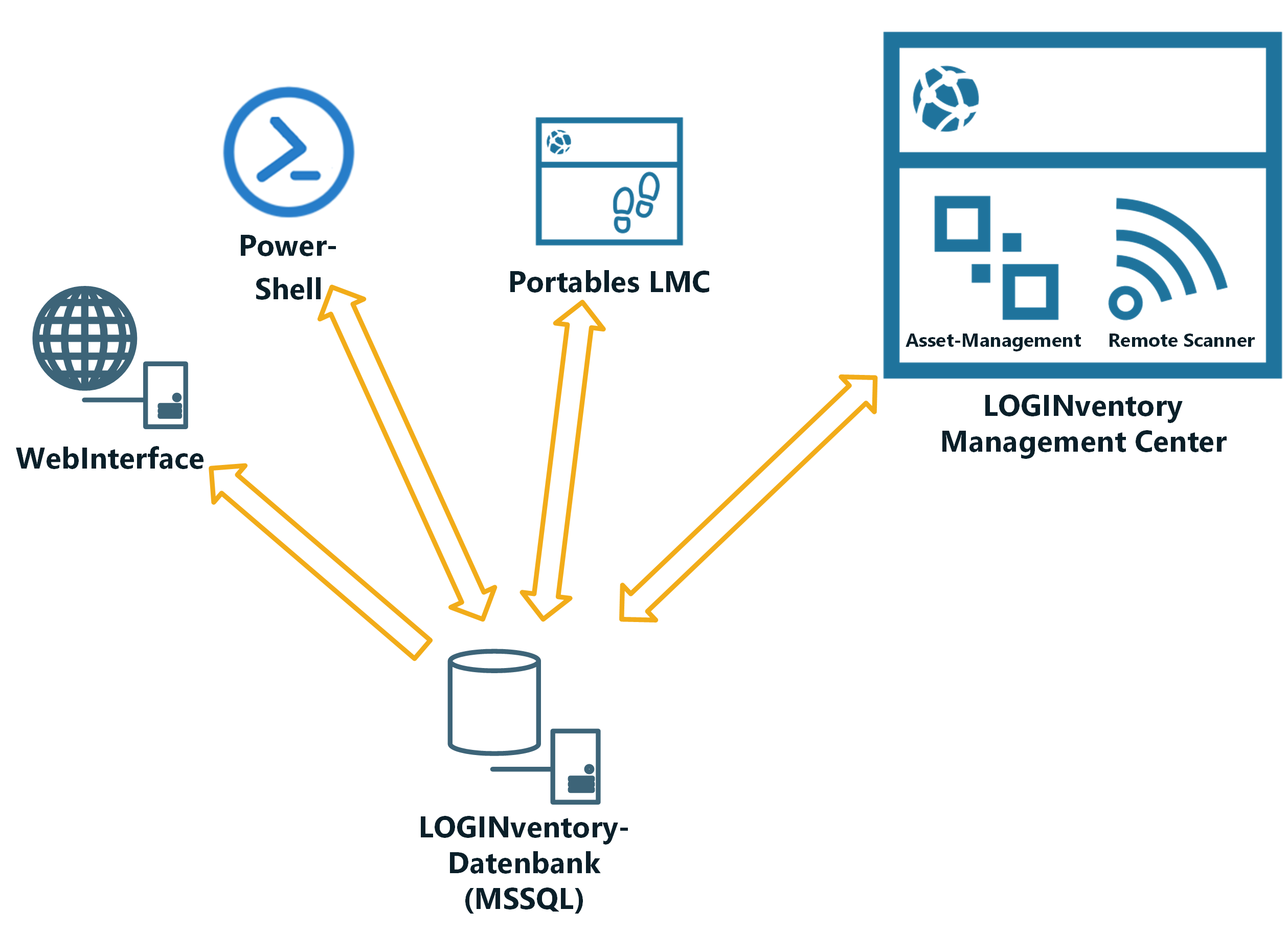

Zur Auswertung der Daten stehen das LOGINventory Management Center, eine PowerShell-Schnittstelle, ein Webinterface und eine portable LOGINventory-Version zur Verfügung. Der Zugriff auf die Datenbank ist von beliebig vielen Geräten möglich, wobei das Management-Center über die meisten Funktionalitäten verfügt und die Standard-Anwendung zur Auswertung und Erfassung ist. Die PowerShell-Schnittstelle dient der Anbindung von Drittsystemen und über das Webinterface kann nur lesend auf Auswertungsdaten mit einem beliebigen Browser zugegriffen werden. Die portable LOGINventory-Version kann ohne Installation verwendet werden (z.B. bietet sich die Ablage in einem Netzlaufwerk an) und bietet die Möglichkeit, lesend und schreibend auf die Datenbank zuzugreifen. LOGINventory setzt dabei ein Berechtigungskonzept mit Rollen-basierter Zugriffssteuerung um und ermöglicht so eine individuelle Anpassung, wer welche Daten lesen und ändern kann. (Siehe Multi-User-Betrieb)

Info

Häufig wird LOGINventory für den Produktiv-Betrieb auf einer virtuellen Maschine installiert. Mit dieser vollständigen Installation wird dann die Datenerfassung zeitgesteuert durchgeführt. Um die reine Auswertung der Daten durchzuführen ist die portable LOGINventory-Version völlig ausreichend, diese kann von mehreren Personen zeitgleich genutzt werden.

Datenerfassung

Die Datenerfassung hat zum Ziel eine .inv-Datei zu erstellen, die die gewünschten Informationen des jeweiligen Geräts enthält. Dazu stehen verschiedene Möglichkeiten zur Verfügung:

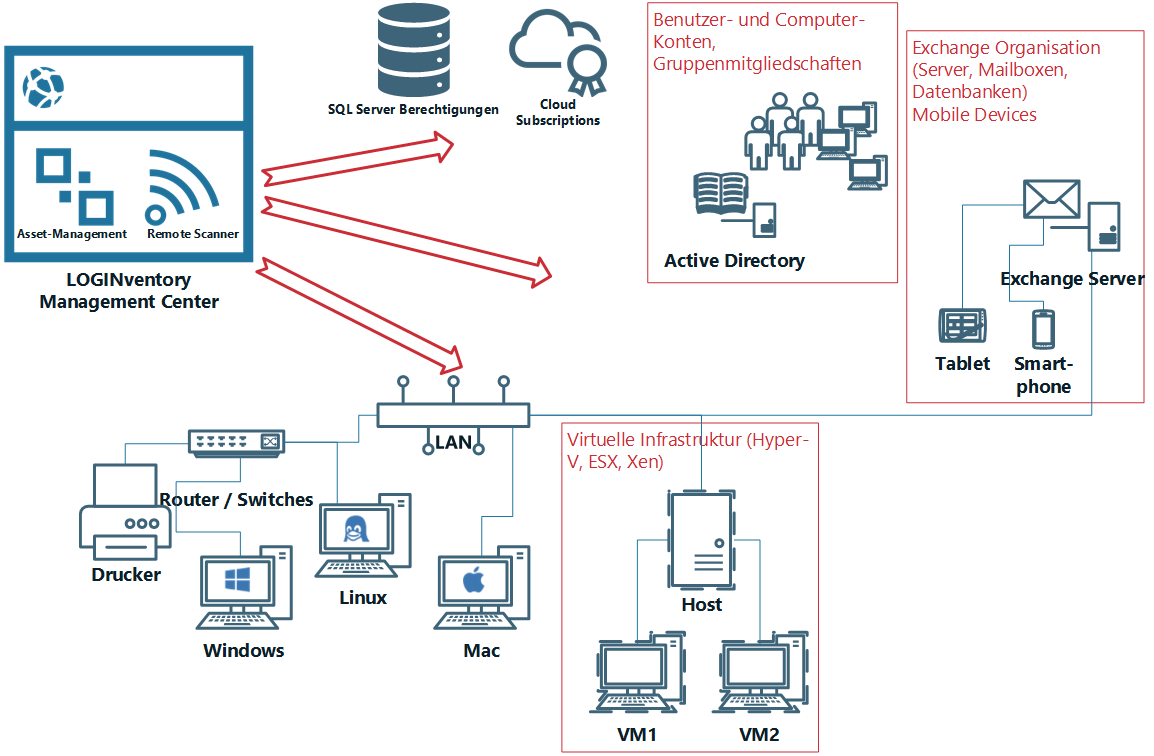

LOGINventory kann agentenlos scannen und führt so eine Erfassung aller direkt zugänglichen Geräte im Netzwerk durch. Hiermit lassen sich Windows-, Linux- und Mac-Rechner, Drucker, Router, Switches und die jeweils zugehörige Peripherie (Monitore, Tastaturen, …) sowie alle Hosts (VMware, XenServer, Hyper-V) und die darauf laufenden virtuellen Maschinen (VMs) inventarisieren. Außerdem können Active Directory Daten zu Benutzer- und Computer-Konten sowie Gruppenmitgliedschaften abgefragt werden. Weiterhin können Ihre Exchange-Organisation (Server, Mailboxen, Datenbanken) erfasst und Smartphones und Tablets, die über Exchange ActiveSync (EAS) verbunden sind, inventarisiert werden. Zusätzlich lassen sich die Berechtigungen für SQL Server Datenbanken und Daten zu Cloud Subscriptions online auslesen. Die agentenlose Erfassung lässt sich mittels Zeitplan regelmäßig ausführen.

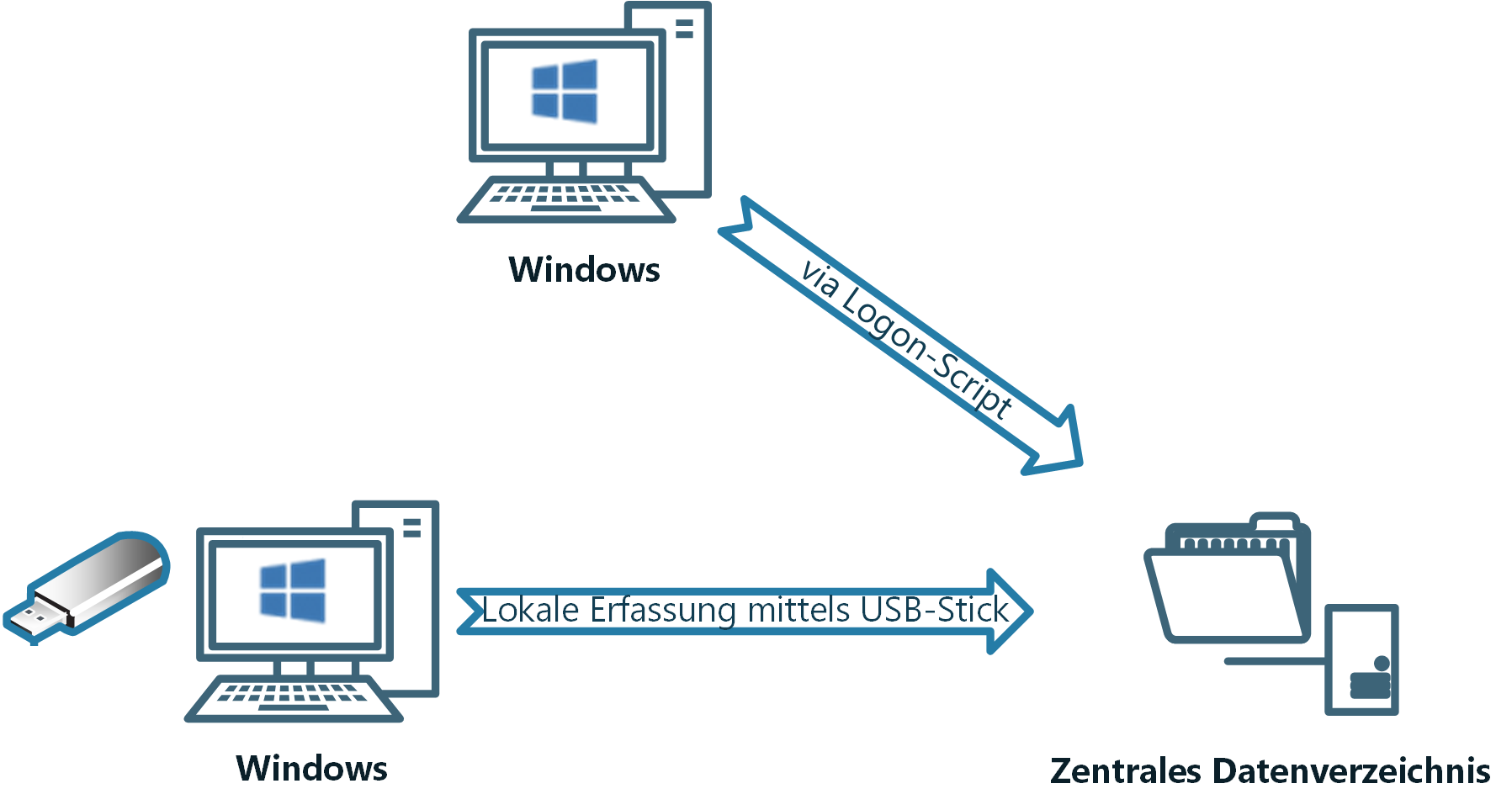

Eine andere Möglichkeit, Daten von Windows-Rechnern in das zentrale Datenverzeichnis einzutragen, ist mittels LOGINfo.exe im Logon-Script. Dazu liegt eine Kopie der LOGINfo.exe im Datenverzeichnis, welches für die Clients freigegeben wird. Diese kann während des Logon-Prozesses aufgerufen werden und erstellt automatisch die .inv-Datei im Datenverzeichnis. Dieser Aufruf kann z.B. wie folgt aussehen: START /B \\server\LI8DATA\LOGINfo.exe

Der große Vorteil ist hier, dass keine Passwörter hinterlegt werden müssen und keine Firewall-Konfiguration nötig ist, da die Erfassung im Benutzer-Kontext durchgeführt wird. Lediglich Lese-und Schreib-Rechte auf das Datenverzeichnis sind erforderlich.

Das Programm LOGINfo.exe eignet sich auch zur lokalen Inventarisierung von Rechnern, die nicht direkt mit dem Netzwerk verbunden sind, oder für Windows-Home-Versionen (diese lassen sich wegen fehlender APIs nicht über das Netzwerk scannen). Dazu kann das Programm z.B. per USB-Stick auf dem Rechner ausgeführt werden. Später lassen sich die gewonnenen .inv-Dateien ins zentrale Datenverzeichnis transferieren.

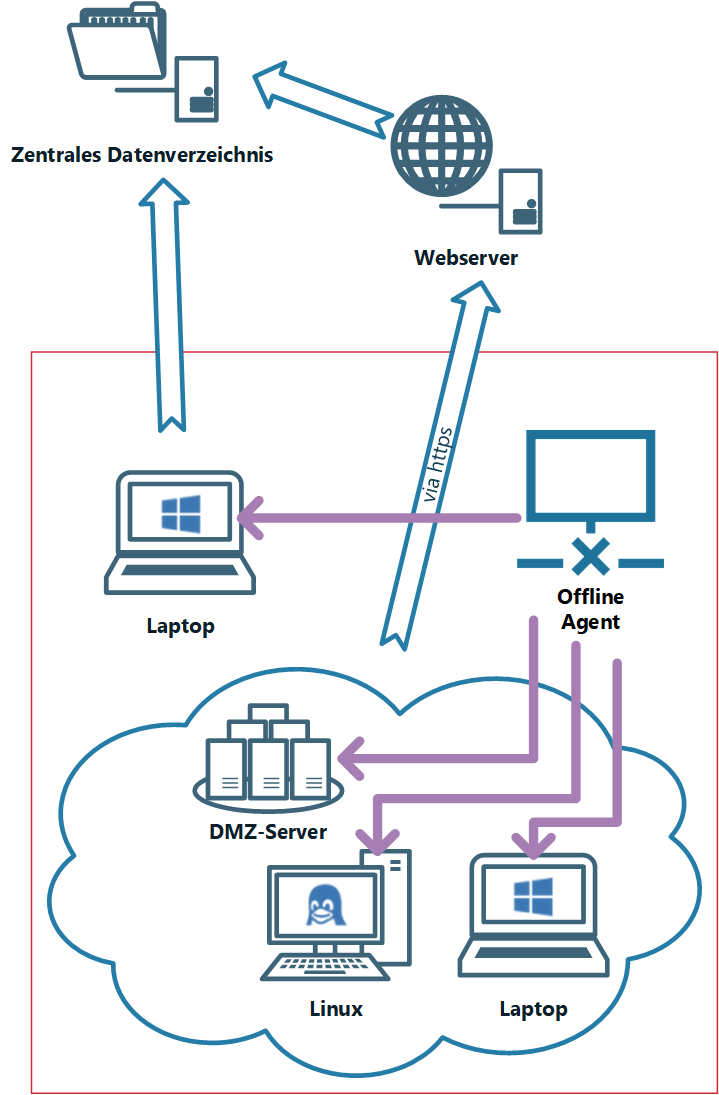

Deutlich komfortabler als das manuelle Inventarisieren per USB-Stick ist die Verwendung des LOGINventory Offline Agenten. Dieses Modul dient einerseits dazu, Windows Rechner, die sich selten oder nie im LAN befinden - und sich daher nicht ohne weiteres inventarisieren lassen - trotzdem regelmäßig zu erfassen. Dies kann sehr nützlich sein, wenn es in Ihrem Unternehmen Mitarbeiter gibt, die häufig mit ihren Laptops unterwegs und dadurch selten unmittelbar mit dem Unternehmensnetzwerk verbunden sind. Außerdem können so Server in der DMZ erfasst werden. Auch auf Linux-Maschinen kann der Offline Agent installiert werden, falls z.B. ein Scan mit root-Rechten nicht gewünscht ist. Auf Geräten, auf denen der Offline Agent installiert ist, wird dann autonom ein Scan durchgeführt und lokal gepuffert. Bei bestehender Netzwerkverbindung werden die erfassten Daten via https bzw. http über einen Webserver oder durch einen Fileservice direkt in das zentrale Datenverzeichnis transferiert.

Ein weiterer Agent, der zur Erfassung der tatsächlichen Nutzungsdaten von Software-Produkten dient, ist LOGINuse. Diese .msi-Datei lässt sich auf den zu überwachenden Rechnern verteilen und protokolliert Datenschutz-konform, welche Software genutzt wird. Diese Daten stehen dann im Lizenzmanagement zur Verfügung, um auszuwerten, ob installierte Software auch tatsächlich verwendet wird oder ob hier ein Einsparpotential besteht. Die durch LOGINuse gesammelten Daten werden dann automatisch durch jede der Erfassungsmethoden ausgelesen und übertragen, sodass kein extra Datenfluss zwischen LOGINuse und dem LOGINventory-Rechner notwendig ist.

Info

Die Daten des Usage-Metering-Agenten können also durch alle Erfassungsmethoden eingesammelt werden.

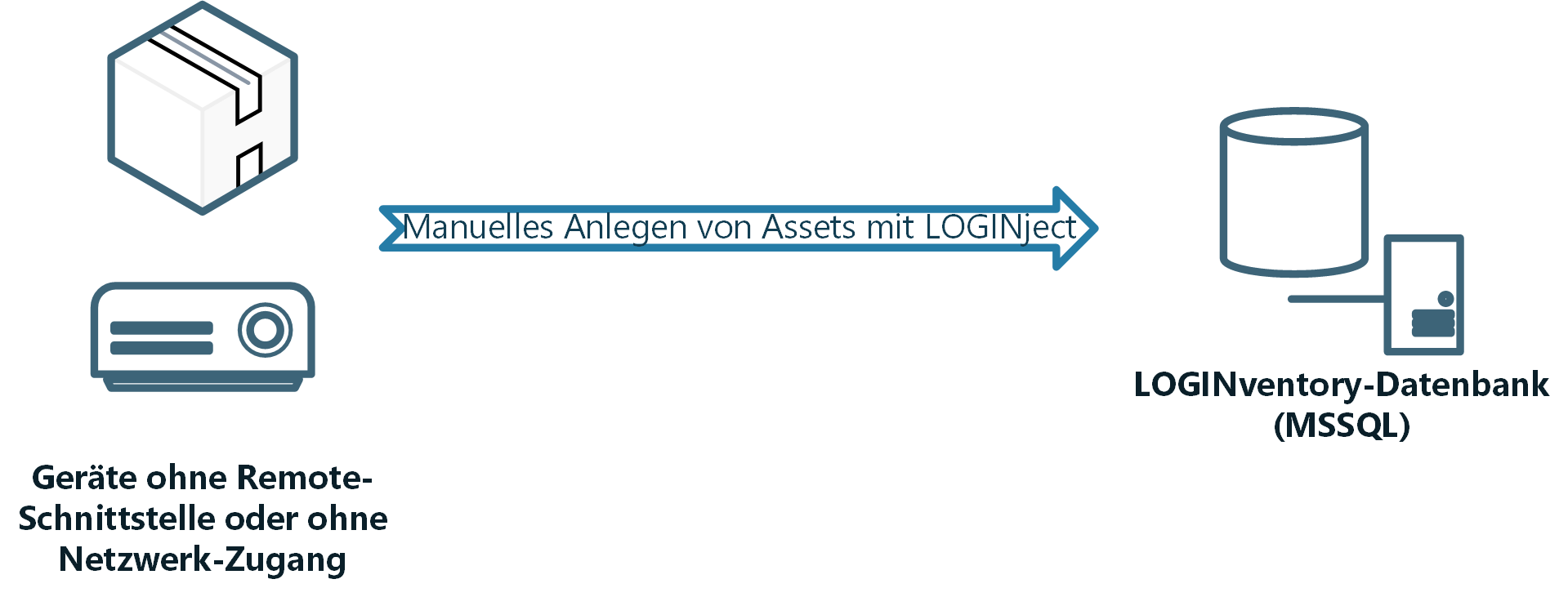

Auch manuell lassen sich eigene Geräte anlegen. Dies eignet sich zum Beispiel dazu, Geräte bereits vor Inbetriebnahme im Netzwerk anzulegen ("Pre-Staging"). Alternativ können so natürlich auch Geräte ohne Remote-Schnittstelle (wie Beamer, Space-Mäuse, etc.) angelegt und mit LOGINventory verwaltet werden. Das Anlegen erfolgt dabei stets mittels LOGINject.

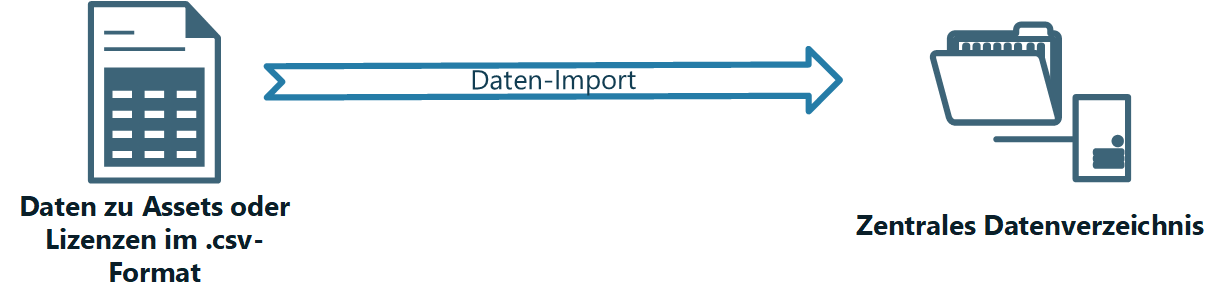

Noch einfacher, falls mehrere Assets auf einmal angelegt werden sollen, ist die Nutzung des Daten-Imports. Mit dem Daten-Import können aus csv-Dateien Daten direkt in die LOGINventory-Datenbank eingetragen werden. Das ist z.B. sehr praktisch, um massenhaft Assets anzulegen, Eigene Eigenschaften zu Assets zuzuweisen oder Lizenzen einzulesen. Damit der Import funktioniert, muss lediglich einmal eine Zuordnung zwischen den Spaltennamen aus der Quelldatei und den Namen in LOGINventory getroffen werden. Daraufhin werden alle csv-Dateien, die im Datenverzeichnis abgelegt werden und dem festgelegten Namensmuster entsprechen, automatisch eingelesen.

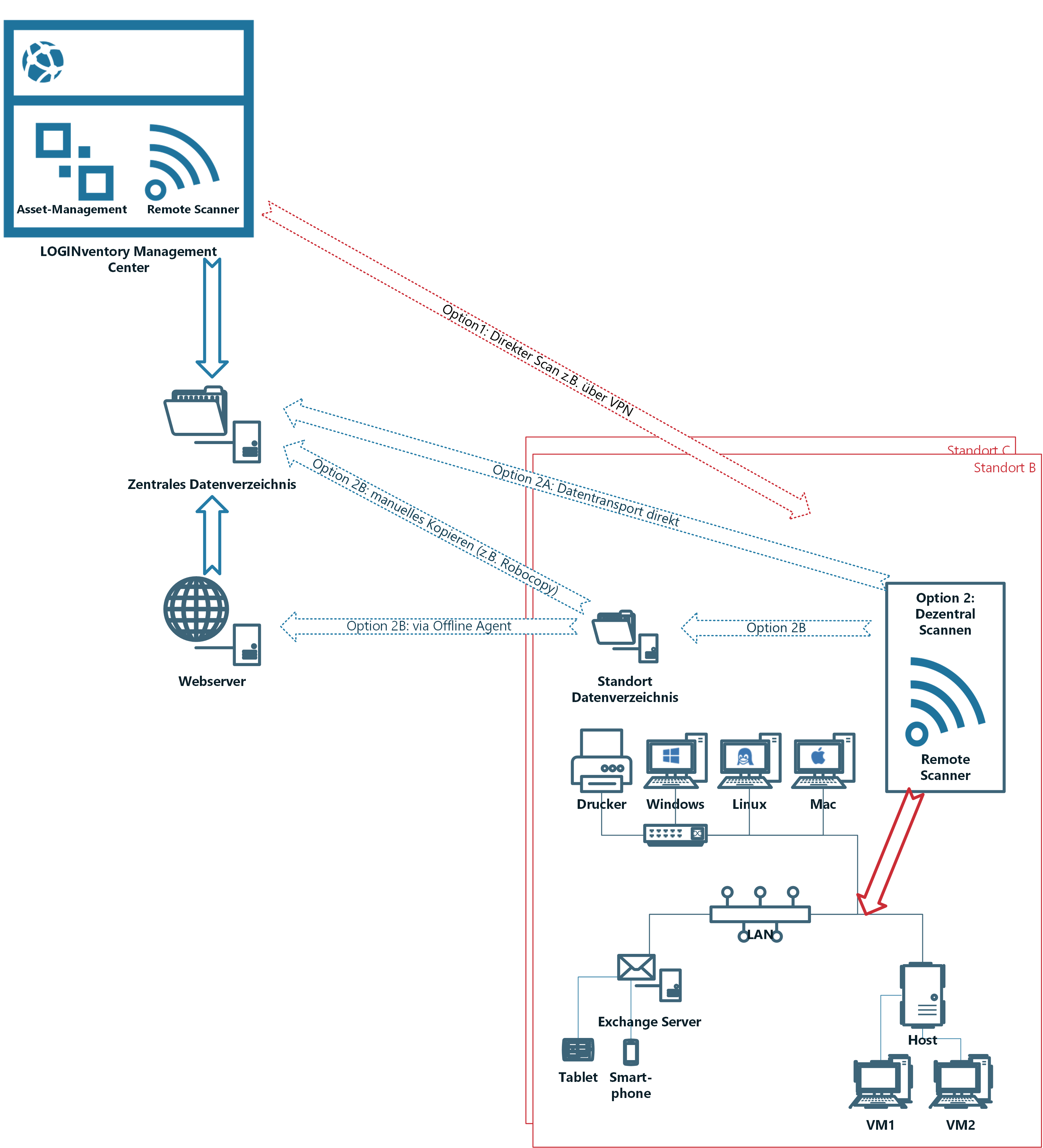

Auch weitere Standorte können von LOGINventory erfasst werden. Dazu erfolgt entweder ein direkter Scan der Netzwerke der zusätzlichen Standorte, sofern bspw. eine VPN-Verbindung besteht. Die zweite, performantere Option besteht darin, dass in jedem weiteren Standort ein dezentraler Remote Scanner eingesetzt wird, der lokal alle Netzwerk-Geräte und -Daten erfasst. Die Daten der Standorte werden dann entweder direkt in das zentrale Datenverzeichnis (direkter Fileshare-Zugriff) oder durch manuelles Kopieren (z.B. Robocopy), bzw. mittels LOGINventory Offline Agenten durch eine verschlüsselte Verbindung über das Internet übertragen.

Fazit

Fazit

LOGINventory verfügt also über eine Vielzahl an Möglichkeiten, um Daten von Geräten für diverse Zwecke auswertbar zu machen. Natürlich müssen nicht alle hier vorgestellten Verfahren verwendet werden, um Daten zu erfassen. Mit den hier vorgestellten Funktionen hoffen wir aber, möglichst alle denkbaren Einsatzszenarien der Netzwerk-Inventarisierung abzudecken.

Exemplarische Einsatzszenarien

LOGINventory ist durch den modularen Aufbau sehr flexibel und kann sowohl zur Erfassung und Verwaltung von einem Unternehmen, als auch von mehreren Unternehmen (Mandanten) eingesetzt werden. Typische Konfigurationen werden im Folgenden beschrieben.

Innerhalb eines Unternehmens

An einem Standort

LOGINventory wird entweder auf einem Server oder auf einem Client installiert. Die SQL-Datenbank befindet sich jedoch typischerweise auf einem Server, da es hier automatisierte Backup-Mechanismen gibt und so keine zusätzliche manuelle Sicherung der Daten notwendig ist. Zur Erfassung wird für die meisten Geräte der agentenlose Scan verwendet, der durch den Zeitplan gesteuert mehrmals täglich das Netzwerk scannt, um möglichst viele Geräte zu erfassen. Für Laptops von Außendienstmitarbeitern wird der Offline-Agent zur Erfassung verwendet. Ggf. kann auch die Logon-Script-Methode zur Erfassung verwendet werden, falls die Firewall-Einstellung z.B. keine WMI-Abfragen erlauben. Zur Software-Nutzungsauswertung wird LOGINuse auf allen Clients verteilt.

An mehreren Standorten

Für die Erfassung der IT-Asset-Daten von mehreren Standorten eines Unternehmens sind verschiedene Szenarien denkbar. Entweder werden die erfassten Daten nur in eine Hauptdatenbank am Hauptstandort geschrieben, oder zusätzlich werden für die verschiedenen Standorte eigene Datenbanken betrieben, die eine Auswertung durch die Mitarbeiter für den jeweiligen Standort erlauben.

Für jeden Standort können eine oder mehrere Erfassungsmethoden verwendet werden, um .inv-Dateien zu erzeugen. Dazu wird an jedem Standort ein eigenes Datenverzeichnis definiert. Wird z.B. die Logon-Script-Methode verwendet, muss die in diesem Verzeichnis befindliche LOGINfo.exe zur Erfassung aufgerufen werden. In dieses Standort-Datenverzeichnis werden dann auch die .inv-Dateien geschrieben. Falls agentenlos gescannt werden soll, kann dies entweder vom Hauptstandort aus direkt z.B. über eine VPN-Verbindung geschehen. Oder an den einzelnen Standorten kann zum agentenlosen Scan der Remote Scanner installiert werden. Dann kann auch eingestellt werden, dass die verarbeiteten .inv-Dateien nach dem Eintragen in die Standort-Datenbank in ein weiteres Verzeichnis geschrieben werden und damit zum Eintragen in die Hauptdatenbank zur Verfügung stehen. In jedem Fall muss gewährleistet sein, dass die .inv-Dateien von den verschiedenen Standorten auch in das Datenverzeichnis des Hauptstandorts gelangen, um in die Hauptdatenbank eingetragen zu werden. Dazu kann z.B. eine Scheduled Task erstellt werden, mittels Robocopy werden die Dateien automatisch kopiert oder manuell in irgendeiner Form transferiert.

Info

Mit dem Lizenzmodell von LOGINventory werden übrigens für die anderen Nebenstandorte keine zusätzlichen Lizenzen benötigt, falls diese in eine Standort-Datenbank eingetragen werden, da nur die Gesamtanzahl der Geräte zu lizenzieren ist.

Zugriff auf LOGINventory von einem Rechner

Im einfachsten Fall wird LOGINventory auf nur genau einem Rechner installiert (dies kann auch einem Terminal-Server sein), und nur von dort soll der Zugriff erfolgen. Dafür sind keine weiteren Einstellungen notwendig.

Zugriff auf LOGINventory von mehreren Rechnern

Beim Zugriff auf die LOGINventory-Daten von verschiedenen Rechnern wird LOGINventory entweder auf den entsprechenden Rechnern installiert und jeweils die gleiche Datenbank in der Konfiguration hinterlegt. Oder - deutlich komfortabler - es wird das portable LOGINventory Management Center verwendet. Dieses kann auf dem LOGINventory-Rechner erstellt und dann z.B. in einer Netzwerk-Freigabe abgelegt werden. Daraufhin kann ohne Installation, nur durch Ausführen der LOGINventory.exe von beliebigen Windows-Rechnern auf die volle Funktionalität des LOGINventory Management Centers zugegriffen werden. Für reinen Lesezugriff genügt auch das Webinterface. Auf dem Rechner, auf dem LOGINventory installiert wurde, lassen sich Rollen festlegen. Damit werden Rechte zum Lesen, Schreiben oder Ändern für einzelne Gruppen und Nutzer beschränkt und beispielsweise der Zugriff auf Daten von bestimmten Standorten für bestimmte Nutzer eingegrenzt.

Verschiedene Unternehmen (Mandanten)

In einer gemeinsamen Datenbank

Falls gewünscht, können die Devices von mehreren Mandanten auch in eine Datenbank geschrieben werden, um die Auswertung über alle Mandanten gemeinsam zu erlauben. Dabei müssen die .inv-Dateien in das zentrale Datenverzeichnis geschrieben werden, unabhängig vom verwendeten Erfassungsverfahren. Um eine Unterscheidung nach verschiedenen Mandanten zu gewährleisten, empfiehlt es sich in der Loginfo.script-Datei ein Präfix oder Suffix für den Rechnernamen zu verwenden, mit dem sich der Mandant eindeutig identifizieren lässt. Bei der agentenlosen Erfassung kann alternativ auch eine Eigene Eigenschaft „Mandant“ definiert und gesetzt werden.

Achtung

Das Eintragen in eine gemeinsame Datenbank unterliegt dabei jedoch folgenden Einschränkungen: Active Directory-Einträge können überschrieben werden, falls bei den verschiedenen Mandanten User oder Gruppen mit den gleichen Namen existieren. Auch eine Zuordnung der erfassten Exchange-Server zu den einzelnen Mandanten kann unter Umständen nicht mehr eindeutig möglich sein.

Tip

Deswegen und auch aus datenschutzrechtlichen Gründen empfehlen wir die Verwendung getrennter Datenbanken.

In getrennten Datenbanken auf einem Server

Mit LOGINventory können Service Provider schnell und einfach verschiedene Mandanten anlegen. Dann werden jeweils getrennte Datenbanken erstellt, eigene Erfassungsmethoden können verwendet werden, und die Auswertung kann für jeden Mandanten individuell durchgeführt werden.

In getrennten Datenbanken auf verschiedenen Servern

Wenn die Daten bei Mandanten vor Ort gespeichert werden sollen, trotzdem aber ein Zugriff von externer Stelle (z.B. durch einen Service Provider) gewünscht ist, kann zum Beispiel über eine Remotedesktop-Verbindung auf den LOGINventory-Rechner zugegriffen werden. Bei bestehender VPN-Verbindung lässt sich auch die portable LMC von dem anderen Ort aufrufen. Mittels Webinterface kann natürlich auch der Zugriff über das Internet erlaubt werden.

Fazit

LOGINventory unterstützt eine Vielzahl unterschiedlicher Erfassungsmethoden und Auswerte-Möglichkeiten, damit Sie die IT schnell und einfach managen. Erfahren Sie in diesem Handbuch, wie Sie das meiste aus LOGINventory herausholen und alle Funktionen effektiv einsetzen.